Español Si el español es su lengua materna, ¿podría corregir la traducción?

Introducción

Este breve artículo está dirigido a usted como usuario y le explica qué son los certificados digitales, por qué los necesita y cómo funcionan. También describe en detalle cómo puede solicitar su propio certificado de forma gratuita e instalarlo en sus aplicaciones.

Como los certificados digitales suelen ser muy caros para los usuarios privados, a continuación se describe el uso de certificados de la autoridad de certificación no comercial CAcert Inc..

Acerca de CAcert Inc.

CAcert Inc. se constituyó en julio de 2003 en Nueva Gales del Sur (Australia) como organización sin ánimo de lucro.

CAcert es una Autoridad de Certificación (Root-CA o CA para abreviar) no comercial y dirigida por la comunidad que emite X.509. - Certificados gratuitos para varios dominios de aplicación. Se trata de una alternativa a las autoridades de certificación raíz comerciales, algunas de las cuales cobran tasas bastante elevadas por sus certificados.

(Fuente: wikipedia.org)

CAcert se considera principalmente una autoridad de certificación para certificados X.509. También ofrece la opción de firmar claves PGP para usuarios registrados. Sin embargo, este artículo se limita a la gestión de certificados X.509.

Encontrará más información en el sitio web CAcert.org.

Finalidad de los certificados digitales

Cuando hablamos de certificados digitales, generalmente nos referimos a certificados X.509. Aseguran sus comunicaciones o datos privados de diferentes maneras:

- Comunicación segura a través de Internet (por ejemplo, correo electrónico).

- Cifrado de datos (normalmente en combinación con una firma).

- Identidad segura (documento de identidad electrónico).

Además de los anteriores, existen otros ámbitos de aplicación, pero están menos dirigidos al usuario final normal:

Firmar el sourcecode.

Certificación de servidores en Internet (por ejemplo HTTPS, TLS o SSL).

Establecimiento de redes privadas en Internet (VPN).

Además, existen muchas otras áreas de aplicación, que no se examinarán en detalle aquí.

¿Qué es un certificado digital?

Un certificado digital confirma principalmente la identidad de una persona. También puede confirmar la identidad de una organización o empresa, así como de servidores en Internet.

Por ejemplo, es posible asegurarse de que un correo electrónico recibido procede del remitente indicado y que no ha sido falsificado. También es posible comprobar que el servidor de banca en línea al que se está conectando es realmente el del banco y que no ha sido redirigido a un servidor extranjero por un software malicioso. Además, toda la comunicación puede cifrarse, lo que impide que terceros puedan leerla.

Por regla general, la persona que solicita un certificado se identifica ante la oficina de certificación utilizando un documento de identidad oficial válido. A continuación, la autoridad de certificación expide el certificado a la persona. El propio certificado está protegido contra la falsificación mediante una firma digital de la autoridad de certificación.

Este certificado permite a la persona certificada identificarse claramente en el mundo electrónico.

Pero, ¿cómo funciona la identificación y qué hace que el certificado sea tan seguro? Estas preguntas se abordan en los siguientes capítulos.

Estructura de un certificado digital

En primer lugar, conviene describir la estructura y el contenido de un certificado digital. En un certificado pueden almacenarse los siguientes datos (no toda la información es obligatoria):

- Información sobre la autoridad de certificación (emisor).

- Nombre de la organización

- Dirección de correo electrónico

- Información sobre la persona o empresa certificada (sujeto)

- Nombre de la persona

- Dirección de correo electrónico

- Nombre de la organización (opcional)

- País de origen (opcional)

- Región de origen (opcional)

- Residencia (opcional)

- Clave pública de la persona certificada

- Fecha de inicio de validez del certificado

- Fecha hasta la que es válido el certificado

- La firma digital de la autoridad de certificación (protección contra la falsificación).

He aquí el contenido de un certificado ejemplar:

Certificado :

Datos :

Versión: 3 (0x2)

Número de serie: 52494 (0xcd0e)

Algoritmo de firma: sha1WithRSAEncryption

Emisor: O=CAcert Inc, OU=http://www.CAcert.org, CN=CAcert Class 3 Root

Validez

No antes de : 8 de abril 17:19:43 2011 GMT

No después de : 7 de abril 17:19:43 2013 GMT

Asunto : CN=Test Person/emailAddress=test.person@example.com

Tema Información de clave pública :

Algoritmo de clave pública: rsaEncryption

Clave pública RSA: (4096 bits)

Módulo (4096 bits) :

00:dc:a2:6f:42:87:c6:21:56:39:a6:2e:40:97:d8:

d2:17:23:d4:ce:68:c0:98:ba:88:27:66:52:21:9d:

a4:59:6b:73:c4:f4:d5:6c:9b:9a:03:f6:c7:7e:0e:

a0:54:64:a9:ee:93:5d:d7:ce:e6:9f:39:7c:cb:7a:

62:f5:d4:8d:79:c3:1e:ff:c8:86:a1:94:99:3d:2e:

00:1c:6c:3a:39:6d:2d:72:45:d6:6f:87:7c:3d:e9:

62:82:ce:68:d1:3d:b1:17:b5:0c:39:f4:b6:49:1d:

f5:e4:af:9d:8c:78:12:a1:db:ca:a7:40:0f:dd:57:

e5:57:c5:ff:37:ad:a0:d4:62:d0:90:02:83:95:22:

d5:94:73:72:0f:e1:bc:5f:32:c5:fd:61:86:98:e7:

03:40:fb:ab:18:e1:23:e6:10:f0:fe:0b:08:a7:e4:

28:c8:03:4c:83:03:b7:9b:63:6d:d3:fb:c4:b7:39:

f5:63:1f:cb:dd:b9:92:e1:a9:1e:58:de:7f:35:d4:

e8:4b:4a:12:23:57:1c:93:87:0c:1a:62:c9:a1:e7:

56:44:37:db:7d:fd:81:24:0b:ac:ba:db:66:b3:04:

02:10:bd:88:c1:3c:f4:4b:13:7d:f3:34:6b:e0:96:

29:65:a0:ac:5c:75:3a:37:38:71:98:a0:55:4e:45:

d3:06:8a:6f:4b:83:5d:88:0e:5c:97:fb:3b:c9:66:

9b:94:6c:43:26:a2:51:67:70:5a:71:48:df:b8:01:

ba:9d:0b:44:a3:29:59:f9:0e:2f:e6:f7:3b:83:78:

40:39:88:b9:ee:88:33:1a:be:14:ac:b8:c7:f1:3d:

0a:82:ec:41:e8:1d:ea:a5:83:b5:2e:74:2a:e3:0e:

47:d8:7f:df:86:fd:f7:30:bf:82:da:01:a6:34:89:

c7:e1:5a:ce:6c:26:3d:a2:0b:e3:7e:10:92:34:e1:

d7:36:ba:c2:6b:7a:00:27:a3:5e:9e:de:f6:75:f1:

04:c7:b9:b3:b1:4a:04:af:6e:ee:54:87:d2:08:e0:

51:ab:9e:e5:cb:a3:d4:f3:6e:01:ad:63:0d:0e:c8:

fe:c3:bf:00:90:7a:05:28:c1:f7:f3:a6:02:e0:16:

33:fb:42:a1:2f:6c:53:f7:14:d6:e4:48:8f:33:21:

4f:c9:f0:67:18:97:9e:34:cf:75:40:72:43:52:8b:

90:cc:64:86:34:98:87:4f:c0:5e:95:fc:54:f4:cd:

68:45:c7:fc:b5:87:80:6b:f2:72:26:9f:d3:85:5f:

6d:91:33:06:b0:93:5a:bf:a5:93:ae:00:c0:97:7c:

85:6b:b3:f9:45:cf:d2:73:62:2a:08:ab:fa:29:92:

e6:06:45

Exponente: 65537 (0x10001)

Extensiones X509v3 :

Restricciones básicas X509v3: critical

CA:FALSE

Comentario de Netscape :

Para obtener su propio certificado GRATUITO, visite https://www.CAcert.org

Uso de la clave extendida X509v3:

Protección de correo electrónico, autenticación TLS de cliente web, sistema de archivos cifrados de Microsoft, criptografía de saturación de servidor de Microsoft, criptografía de saturación de servidor de Netscape.

Acceso a la información de autoridad :

OCSP - URI:http://ocsp.cacert.org

Nombre alternativo del asunto X509v3 :

email:test.person@example.com

Algoritmo de firma : sha1WithRSAEncryption

09:25:7d:0c:e3:88:24:57:1d:73:ca:4f:ac:1f:6b:07:5a:c2:

ab:75:1f:d1:8c:82:77:41:69:f6:a6:6f:d1:79:b5:e4:2d:9c:

bd:b8:5f:3f:0b:9e:36:57:ef:49:90:89:0d:f7:5f:fa:60:41:

87:11:08:81:58:87:06:df:c4:7e:86:9b:b8:b9:de:e6:50:3a:

28:ed:af:9e:94:b9:53:d5:b8:2e:ec:45:d4:46:de:04:a7:ab:

5f:6e:03:d4:94:d5:bd:13:14:6c:3d:98:66:ad:f8:57:07:02:

2b:32:ca:9a:47:a1:82:e6:0b:39:c7:b9:54:87:8d:bb:fb:a3:

22:2f:ad:c1:80:e2:1c:63:53:3f:f1:3a:38:8b:6e:4d:db:dd:

09:85:0e:fe:45:40:ba:24:55:f2:cc:29:ca:60:6f:f5:eb:d2:

a7:a7:0d:ee:e1:6e:7c:4f:65:f0:2a:ec:5f:44:36:89:fd:1a:

80:9c:5d:da:56:18:6a:17:e7:cf:39:3e:90:ea:c5:49:5a:6f:

55:3d:34:4b:60:08:ee:7a:d4:4d:ae:e9:ce:79:cd:8b:9f:f0:

ad:8e:26:79:e2:8c:e5:8a:ae:c7:e8:9e:a1:a8:02:ce:49:27:

03:d6:00:7f:e0:c0:b8:67:0f:8d:40:ea:5b:8e:1c:56:96:74:

c9:b7:83:4e:f7:99:72:85:09:44:9e:1f:1d:ad:60:b0:9d:eb:

3e:a1:ec:61:59:d2:5e:27:a4:34:5d:3c:41:bc:a6:0e:01:4a:

4f:b6:43:55:14:82:d7:85:d0:62:44:9c:33:6b:ae:29:e8:88:

84:ae:cd:c7:67:e2:d7:ef:0b:93:74:06:bd:2e:91:e4:34:c2:

55:8a:9e:fc:9f:1f:b7:18:5f:f1:a1:17:83:99:d9:9f:d2:1c:

01:d1:51:af:11:b2:c3:bb:7e:10:85:a7:89:56:cc:45:b8:1a:

ac:d1:cf:f5:73:72:c6:b6:86:33:22:a7:ad:c2:42:bd:95:c3:

4b:32:a1:c5:3e:fd:7d:a8:16:4f:ec:d2:00:94:52:50:54:02:

21:cc:94:8a:ee:70:52:45:55:32:bc:16:5d:0a:21:3c:92:19:

43:47:6c:3a:d4:f5:06:bd:7a:85:36:68:ba:79:50:f6:06:e7:

11:e2:bf:43:16:82:18:99:dc:10:4a:9d:bd:df:66:8a:01:79:

13:39:ca:9d:dc:49:3c:5e:01:5f:89:24:a3:64:6a:f0:3d:cb:

5b:88:db:cc:76:5b:00:40:5b:04:71:9b:29:83:e6:53:0f:30:

c3:e0:e3:92:5d:26:ef:f4:2c:d9:04:96:09:ee:00:37:6f:2a:

93:7f:b9:23:9a:ca:87:4c

Cifrado asimétrico

Si quieres entender los certificados digitales, tienes que aprender las reglas básicas del cifrado asimétrico. A continuación se describen de la forma más sencilla posible.

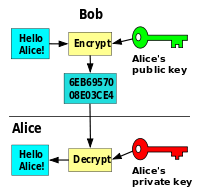

A diferencia de encriptación asimétrica, donde sólo hay una clave (por ejemplo, la contraseña de los archivos protegidos con contraseña), aquí se necesitan dos claves: una privada y otra pública. Las dos juntas forman lo que se conoce como un par de claves.

La clave privada es secreta. En ningún caso debe hacerse pública. Generalmente está protegida por otro método de cifrado (cifrado simétrico), por lo que hay que introducir una contraseña cuando se utiliza la clave privada. Debes guardarla en un lugar seguro y protegerla para que no pueda ser leída por otras personas.

La clave pública, en cambio, puede publicarse a voluntad. Los datos cifrados con la clave pública ya no pueden descifrarse con ella, sino sólo con la clave privada. Lo mismo ocurre a la inversa: los datos cifrados con la clave privada sólo pueden descifrarse con la clave pública.

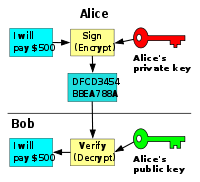

Es importante entender este vínculo. Por ejemplo, las sumas de comprobación de documentos se cifran utilizando la clave privada (véase el capítulo sobre firma digital de documentos). Esto significa que cualquiera que conozca la clave pública puede leer y verificar la suma de comprobación. Sin embargo, nadie puede falsificar la suma de comprobación, ya que para ello necesitaría la clave privada.

Los datos destinados a un único destinatario se cifran utilizando la clave pública del destinatario, de modo que sólo él pueda descifrarlos de nuevo utilizando su clave privada. El descifrado no funcionaría con la clave pública.

Al igual que ocurre con las claves públicas y privadas, existen certificados públicos y privados. El certificado público contiene la clave pública e información relativa al certificado. En sentido estricto, un certificado privado es un archivo PKCS12 que contiene el certificado público y la clave privada. Este archivo suele estar protegido por una contraseña (cifrado simétrico).

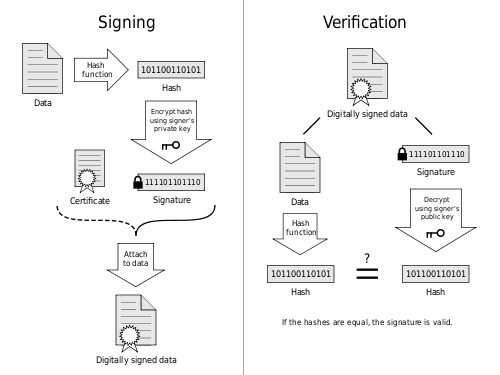

Firma digital de documentos

La firma digital de documentos está ahora a la orden del día. El motivo es el debate (suizo) sobre la Ley de Firma Electrónica (SigG) y el Reglamento de Firma Electrónica (SigV). Pero, ¿qué es una firma digital? Una firma digital garantiza que el documento no ha sido alterado por el autor (o cualquier otra persona) después de su creación. Para ello, calcula la checksum del documento, utilizando un cifrado asimétrico y un certificado X.509. La firma digital se crea de la siguiente manera

- Se calcula una suma de comprobación (también conocida como hash) para todo el documento.

- Este hash se cifra utilizando la clave privada del autor.

- El certificado del autor (que contiene la clave pública) y la suma de comprobación cifrada se adjuntan al documento.

- Esta operación firma digitalmente el documento.

La validez del documento se comprueba del siguiente modo:

- el verificador (destinatario) recibe el certificado adjunto por el autor y la suma de comprobación cifrada del documento.

- Descifra la suma de comprobación utilizando la clave pública del autor, que figura en el certificado adjunto.

- Calcula su propia suma de comprobación a partir del documento y la compara con la suma de comprobación descifrada.

- Si las sumas de comprobación coinciden, el documento es válido. Si las sumas de comprobación no coinciden, el documento ha sido modificado (o falsificado) después de la firma.

Comunicación segura en Internet

Al igual que la firma digital de documentos, la comunicación segura tiene lugar a través de Internet. Este proceso se describe aquí utilizando el ejemplo del envío de un correo electrónico:

- El autor escribe un correo electrónico

- Se calcula una suma de comprobación a partir del contenido del correo electrónico (incluidos todos los archivos adjuntos cifrados).

- La suma de comprobación se cifra con la clave privada del remitente (firma).

- Se adjuntan al correo electrónico un certificado y una suma de comprobación cifrada.

- Como opción, todo el contenido del correo electrónico se cifra utilizando la clave pública del destinatario. A continuación, el mensaje se firma y se cifra.

- El correo electrónico se envía.

- El destinatario recibe el mensaje (correo electrónico).

- Si el mensaje se ha cifrado con la clave pública del destinatario, se firma.

- Si el mensaje ha sido cifrado con la clave pública del destinatario, lo descifra con su clave privada (a partir de su certificado privado o del archivo PKCS12).

- Descifra la suma de comprobación adjunta (firma) y la compara con su propia suma de comprobación calculada para todo el contenido del correo electrónico.

- Si las sumas de comprobación son idénticas, el mensaje procede del remitente y no ha sido modificado durante la comunicación.

- Si las sumas de comprobación son diferentes, el mensaje ha sido alterado.

La tecnología S/MIME se utiliza para cifrar y firmar correos electrónicos. No entraremos en detalles aquí. S/MIME es el método más común para cifrar y/o firmar contenidos. Se pueden encontrar más detalles en Internet.

Además de la comunicación por correo electrónico, este tipo de comunicación segura también puede utilizarse en otros protocolos de comunicación (por ejemplo, chat, telefonía por Internet, etc.).

Cifrado de datos

Los datos pueden cifrarse y firmarse no sólo en correos electrónicos o documentos (texto). En principio, se puede cifrar y firmar cualquier tipo de datos (imágenes, audio, vídeo, texto, hojas de cálculo y cualquier otro formato imaginable). Para ello se suele utilizar el formato de archivo S/MIME mencionado anteriormente.

Su cliente de correo electrónico admite el uso de certificados, por ejemplo, para los correos electrónicos. Tienes que encriptar los datos tú mismo. Para ello, necesitas software adicional (como OpenSSL).

Web de confianza (WoT)

La Web of Trust (WoT) es el método criptográfico más utilizado para autenticar claves digitales utilizando una red de reconocimiento mutuo (firmas digitales).

Fuente: Wikipedia

Los certificados digitales funcionan con claves, denominadas pares de claves. Un certificado contiene la clave pública de una persona. Hay que asegurarse de que esta clave pertenece realmente a la persona nombrada en el certificado. Si no es así, un tercero malintencionado podría utilizar su propia clave privada para, por ejemplo, falsificar firmas en documentos y almacenar su propia clave pública en un certificado falsificado. Si este certificado se utiliza después para verificar una firma digital, la firma verificada parece auténtica, aunque haya sido falsificada.

La garantía necesaria la proporciona una autoridad de certificación. Cada certificado contiene una firma de autoridad de certificación, que a su vez se compone de la suma de comprobación cifrada del certificado emitido y del certificado raíz de la autoridad de certificación. El principio es el mismo que el de la firma.

- El principio es el mismo que el de la firma de documentos digitales, salvo que el certificado emitido se utiliza como documento.

Para verificar la validez de un certificado, el examinador debe conocer y confiar en la autoridad de certificación (o en su certificado raíz). Si se desconoce la autoridad de certificación o no se confía en ella, el certificado no podrá verificarse con éxito. Esta es la razón por la que muchos proveedores de software (por ejemplo, navegadores web y clientes de correo electrónico) ya tienen preinstalados determinados certificados raíz de autoridades de certificación conocidas.

Por tanto, cada interlocutor debe conocer el certificado raíz de la autoridad de certificación del otro interlocutor. De lo contrario, los certificados no podrán verificarse. Los certificados raíz de las autoridades de certificación comerciales suelen estar preinstalados en la mayoría de las aplicaciones. Aquí es donde entra la crítica de CAcert: los certificados raíz de CAcert están preinstalados en muy pocas aplicaciones comerciales. Sin embargo, CAcert Inc. está intentando actualmente que se le audite para poder almacenar por defecto sus certificados raíz en otras aplicaciones. En el sitio web de CAcert, encontrará list of applications que actualmente tienen certificados raíz de CAcert Inc. preinstalados.

Existen otros tipos de WoT, como los utilizados en PGP. No existen autoridades de certificación explícitas. Cualquiera puede certificar a cualquiera. Por lo tanto, la WoT no estaría representada por una estructura jerárquica como la de los certificados X.509, sino por una estructura gráfica.

Registro de CAcert

A continuación se describe cómo solicitar un certificado digital gratuito a CAcert Inc.

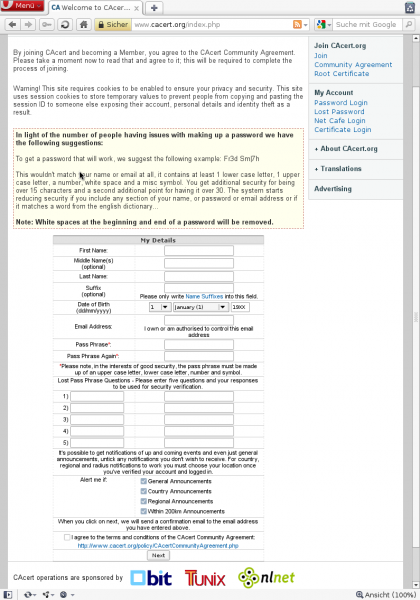

En primer lugar, debe crear una cuenta de usuario. Para ello, vaya a la página de inicio de CAcert.org. En la parte derecha, encontrará una barra de menús. En Join, puede solicitar su afiliación.

El siguiente paso es rellenar el formulario con tus datos de inscripción. Importante: debe introducir su nombre exacto y una dirección de correo electrónico válida. De lo contrario, no se emitirá ningún certificado.

Una vez que se haya registrado en CAcert, sólo tiene que responder al correo electrónico de confirmación.

Llegados a este punto, nos gustaría destacar una característica particular de CAcert. En el caso de las autoridades de certificación comerciales, el solicitante suele demostrar su identidad a la autoridad de certificación mediante el procedimiento Post-Ident. Como CAcert es una asociación dirigida por la comunidad, aquí se aplica un procedimiento diferente.

CAcert utiliza lo que se conoce como Programa de Seguros. Una serie de aseguradores voluntarios (verificadores) autentifican a los miembros de la comunidad (asegurados) y confirman su identidad para CAcert. Cada asegurado puede obtener un número limitado de puntos si presenta más de un documento oficial de identidad con fotografía (normalmente un carné de identidad y un permiso de conducir). Para ello, el asegurado debe reunirse personalmente con la aseguradora. En el sitio web de CAcert puede encontrar una aseguradora cerca de su domicilio here. También puede informarse en el sitio web sobre eventos de seguros. Estos eventos suelen tener lugar en ferias. Siempre hay varias aseguradoras presentes que pueden confirmar tu identidad. Para comprobar su identidad, necesitan un impreso CAP, que debe rellenar y firmar en presencia del asegurador.

Debe obtener 50 puntos de seguro (PI) para ser considerado asegurado y poder utilizar su nombre real en el certificado. Para alcanzar este número de puntos, debe estar asegurado por al menos dos aseguradoras. Si no tiene al menos 50 puntos en su cuenta, en los certificados sólo aparecerá el nombre "CAcert WoT User". Sin embargo, se mencionará su dirección de correo electrónico aunque tenga 0 puntos.

Si tiene menos de 50 puntos en su cuenta, sus certificados de cliente serán válidos durante un máximo de seis meses. Transcurridos seis meses, deberá renovar su certificado. Si tiene más de 50 puntos, su certificado de cliente es válido durante dos años.

Si tiene más de 100 puntos en su cuenta, puede presentarse al examen de oposición de la aseguradora y puede asegurar usted mismo a otras personas. Sin embargo, ¡hay que respetar ciertas reglas!

Las aseguradoras pueden dar entre 10 y 35 puntos a otra persona en función del número de puntos de experiencia (PE) que tenga en su cuenta.

Puede encontrar más información sobre este tema en la Wiki de CAcert "¿Cuántos puntos necesito para... (Privilegios)", así como en Sistema de puntos CAcert y en alemán en Presentación de formación para aseguradoras.

Solicitar un certificado

Si se ha registrado correctamente en CAcert Inc., puede obtener un certificado inmediatamente. Inicie sesión en CAcert.org con su contraseña. En la barra de menú de la derecha encontrará varias opciones para modificar sus datos.

Por ejemplo, si tiene varias direcciones de correo electrónico, aquí puede añadir otras nuevas. Para cada certificado que solicite, puede añadir una o varias de las direcciones de correo electrónico que figuran aquí.

La opción de menú "Certificados de cliente" se utiliza para solicitar certificados (Nuevo) y, posteriormente, para gestionar los certificados ya emitidos (Ver).

Uso de la aplicación web

Nota: Después del 20230501, ningún navegador puede generar un par de claves, por razones de seguridad. Utilice el procedimiento new marcando la casilla Show advanced options. Parte del procedimiento es ir a CAcertu WoT pulsando Nuevo en el menú Certificados de Cliente. Esto mostrará el formulario que necesita para completar la solicitud.

Dependiendo del número de puntos que tenga en su cuenta de CAcert, este formulario aparecerá en forma de nuevo certificado. Si tienes más de 50 puntos (es decir, tu identidad ha sido confirmada por al menos dos garantes de CAcert), puedes añadir tu nombre real a tus certificados. Si tiene menos de 50 puntos, el nombre de su certificado será CAcert WoT User.

Puede añadir una o más direcciones de correo electrónico a su certificado en función del número de direcciones que haya introducido y verificado en su cuenta.

Después de salir de la aplicación web con un "rebote" al sitio de CAcert y volver a la aplicación web, tendrá un archivo P12 para descargar e importar en su navegador o sistema operativo.

=== Obtener la solicitud de CSR del servicio público y enviarla para su firma ====

Si no desea utilizar la aplicación web CAcert, deberá realizar algunos preparativos. En primer lugar, debe generar un par de claves RSA (par de claves) en su ordenador. A continuación, debe crear una solicitud de certificación (CSR). A continuación, cópiala en el cuadro de texto Solicitud de cliente opcional (CSR). Así es como funciona:

Creación de un par de claves

Si quieres crear unas claves tú mismo, necesitarás el programa OpenSSL. Descárgalo del sitio web de OpenSSL e instálalo.

- || (También puede utilizar XCA o Kleopatra, que tienen interfaces gráficas).

Una vez completada la instalación, puedes generar el par de claves utilizando el siguiente comando en command prompt:

openssl genrsa -aes256 -out cacert.org.privatekey.pem 4096

El comando genera pares de claves RSA de 4096 bits y los almacena en el archivo cacert.org.privatekey.pem. ¡Es imperativo que mantengas este archivo seguro'! Cuando se cree el archivo, se te pedirá que introduzcas una contraseña para protegerlo. Introduzca la contraseña más segura posible (lo más larga posible, letras mayúsculas y minúsculas, números y caracteres especiales).

A continuación, cree una solicitud de certificado (CSR) utilizando el comando :

openssl req -new -key cacert.org.privatekey.pem -out cacert.org.csr -days 7

Se utiliza para solicitar un certificado X.509 y enviarlo a CAcert. Esta solicitud es válida durante 7 días. Se almacena en el archivo cacert.org.csr. El contenido de este archivo debe copiarse en la zona de texto Solicitud de cliente opcional (CSR) del formulario de CAcert.

La respuesta del firmante siempre contiene los enlaces de descarga y el certificado en formato Base64 con dos comentarios (anverso y reverso): ¡formato PEM! En este procedimiento, utilice el enlace para descargar el certificado en formato PEM, con el sufijo .crt.

Para comprobar el contenido del certificado (público) que acaba de recibir, puede introducir este comando:

openssl x509 -in publiccert.pem -noout -text

Nota: ¡Un certificado creado de esta forma no contiene tu clave privada!.

Todo lo que tiene que hacer ahora es crear su propio archivo PKCS12. En este archivo, pones el certificado que acabas de recibir en formato PEM y tu clave privada. Este fichero será tu certificado privado y deberás guardarlo a buen recaudo. El comando para crear un archivo PKCS12 es el siguiente:

openssl pkcs12 -des3 -export -in publiccert.pem -inkey cacert.org.privatekey.pem -out privatecert.p12

Ahora puede importar el archivo privatecert.p12 resultante en un navegador web, cliente de correo electrónico u otro software que utilice certificados X.509.

Este archivo también lo crea la aplicación web de CAcert "Generar certificados de cliente en su navegador".

Para más información sobre el uso de OpenSSL, consulte los ejemplos aquí :

Uso de su nuevo certificado

Los certificados X.509 son ahora soportados por un gran número de aplicaciones. Aquí sólo se mencionan algunas:

Aplicaciones cliente de correo electrónico

FairEmail para Android - ver Google Play

Navegadores web (comunicadores)

Sin embargo, los certificados no sólo se utilizan en aplicaciones de correo electrónico y navegadores web. Por ejemplo, su propia declaración de la renta también puede firmarse y enviarse utilizando un certificado digital (en este caso, el certificado lo emite la Agencia Tributaria).

El procedimiento para instalar el certificado y la CRL (véase más abajo) en las aplicaciones se describe en la documentación de la aplicación en cuestión.

Renovación del certificado

Su certificado caducará al cabo de un periodo determinado. En el caso de CAcert, es de 6 meses para los usuarios con menos de 50 puntos AP, o de 2 años para los usuarios con 50 puntos AP o más.

Si su certificado ha caducado, debe renovarlo. Para ello, utilice web CAcert.org.

Puede crear un nuevo certificado en la opción de menú Certificados de cliente y dejar que caduque el antiguo, o mostrar su certificado actual y hacer clic en Renovar. (Para ver y renovar/revocar certificados, utilice el enlace para visualizar todos los certificados, incluidos los caducados/revocados).

- || Al utilizar "Renovar" se actualiza la validez del certificado. Ni la clave pública ni la privada se modifican, ambas siguen siendo válidas.

El resto del procedimiento se describe en el capítulo "Solicitud de certificados".

Revocación del certificado

Si ya no desea utilizar el certificado, debe revocarlo. Una de las razones puede ser que su certificado privado haya caído en manos no autorizadas. Una vez revocado, el certificado ya no puede utilizarse ni renovarse.

Para revocarlo, muestre sus certificados en el menú Certificados de cliente - Mostrar, seleccione el certificado que desea revocar, márquelo y haga clic en Revocar. Su certificado revocado se almacenará en la Lista de revocación de certificados (CRL). No podrá renovar ni descargar este certificado de CAcert.

Las aplicaciones, navegadores y otros programas utilizan el servidor OCSP de CAcert para detectar certificados revocados. El servidor OCSP mantiene el estado de revocación actual. Se puede utilizar rápidamente y sin tener que descargar CRLs periódicamente, para asegurar que los certificados inválidos no son utilizados por las aplicaciones. Si aún necesita una lista actualizada de revocación de certificados CAcert, puede encontrarla en http://crl.cacert.org/revoke.crl.

Autores: Henrik Sachse<<BR><BR>> Correo electrónico: <henrik.sachse AT posteo DOT de>.

Traducido al español con la ayuda de DeepL y editado: <your-name AT SPAMFREE cacert DOT org>.