česky

CAcert v kostce

Úvod

Tento krátký článek je určen vám jako uživatelům a ukáže vám, co jsou to digitální certifikáty, proč je potřebujete a jak fungují. Podrobně také popisuje, jak můžete bezplatně požádat o vlastní certifikát a nainstalovat jej do svých aplikací.

Protože digitální certifikáty mohou být pro soukromé uživatele obvykle velmi nákladné, je níže popsáno používání certifikátů od nekomerční certifikační autority CAcert Inc..

O CAcert Inc.

Společnost CAcert Inc. byla založena v červenci 2003 v Novém Jižním Walesu (Austrálie) jako neziskové sdružení.

CAcert je nekomerční certifikační autorita provozovaná komunitou. (Certifikační autorita, zkráceně Root-CA nebo jen CA), která vydává certifikáty X.509 zdarma pro různé oblasti použití. Cílem je poskytnout alternativu ke komerčním kořenovým certifikačním autoritám, z nichž některé si za své certifikáty účtují poměrně vysoké poplatky. (Zdroj: wikipedia.org)

Společnost CAcert se považuje především za certifikační autoritu pro certifikáty X.509. Kromě toho nabízí možnost podepisovat klíče PGP pro registrované uživatele. Tento článek se však omezuje na práci s certifikáty X.509.

Další informace jsou k dispozici na internetových stránkách CAcert.org a CAcert Wiki.

Účel digitálních certifikátů

Když se mluví o digitálních certifikátech, obvykle se tím myslí certifikáty X.509. Ty různými způsoby zabezpečují Vaši soukromou komunikaci nebo Vaše data:

Digitální podepisování dokumentů (viz SigV nebo SigG)

- Zabezpečená komunikace přes internet (např. e-mailem).

- Šifrování dat (obvykle v kombinaci s podpisem).

- Ověření totožnosti (elektronický průkaz totožnosti)

Kromě výše uvedených bodů existují i další oblasti použití, které však většinou nejsou určeny běžnému koncovému uživateli:

Podepisování zdrojového kódu

Certifikace serverů v Internetu (např. HTTPS, TLS popř. SSL)

Vytváření privátních sítí na internetu (VPN)

Kromě toho existuje mnoho dalších oblastí použití, ale nebudeme se jimi zde podrobněji zabývat.

Co je to digitální certifikát?

Digitální certifikát je především potvrzení totožnosti osoby. Může také potvrzovat identitu organizace, společnosti nebo serverů na internetu.

Lze se tak například ujistit, že přijatý e-mail skutečně pochází od zadaného odesílatele a nebyl podvržen. Nebo lze zajistit, že server internetového bankovnictví, ke kterému se připojujete, je skutečně serverem banky a že jste nebyli škodlivým softwarem přesměrováni na cizí server. Celou komunikaci lze navíc zašifrovat a zabránit tak třetím stranám v jejím přečtení.

Osoba, která žádá o vydání osvědčení, se zpravidla prokáže certifikačnímu úřadu platným úředním průkazem totožnosti. Certifikační úřad poté osobě vydá certifikát. Samotný certifikát je chráněn proti padělání digitálním podpisem certifikační autority.

Díky tomuto certifikátu se může certifikovaná osoba v elektronickém světě jasně identifikovat.

Jak ale identifikace funguje a proč je certifikát tak bezpečný? To je popsáno v následujících kapitolách.

Struktura digitálního certifikátu

Nejprve je třeba popsat strukturu a obsah digitálního certifikátu. V certifikátu mohou být uloženy následující údaje (ne všechny informace jsou povinné):

- Informace o certifikační autoritě (vydavateli)

- Název organizace

- E-mailová adresa

- Informace o certifikované osobě/společnosti (Subjekt)

- Jméno osoby

- E-mailová adresa

- Název organizace (nepovinné)

- Domovská země (nepovinné)

- Domovská oblast (nepovinné)

- Bydliště/sídlo (nepovinné)

- Veřejný klíč certifikované osoby

- Datum, od něhož je certifikát platný

- Datum, do něhož je certifikát platný

- Digitální podpis certifikační autority (ochrana proti padělání).

Zde je příklad obsahu certifikátu:

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 52494 (0xcd0e)

Signature Algorithm: sha1WithRSAEncryption

Issuer: O=CAcert Inc., OU=http://www.CAcert.org, CN=CAcert Class 3 Root

Validity

Not Before: Apr 8 17:19:43 2011 GMT

Not After : Apr 7 17:19:43 2013 GMT

Subject: CN=Test Person/emailAddress=test.person@example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (4096 bit)

Modulus (4096 bit):

00:dc:a2:6f:42:87:c6:21:56:39:a6:2e:40:97:d8:

d2:17:23:d4:ce:68:c0:98:ba:88:27:66:52:21:9d:

a4:59:6b:73:c4:f4:d5:6c:9b:9a:03:f6:c7:7e:0e:

a0:54:64:a9:ee:93:5d:d7:ce:e6:9f:39:7c:cb:7a:

62:f5:d4:8d:79:c3:1e:ff:c8:86:a1:94:99:3d:2e:

00:1c:6c:3a:39:6d:2d:72:45:d6:6f:87:7c:3d:e9:

62:82:ce:68:d1:3d:b1:17:b5:0c:39:f4:b6:49:1d:

f5:e4:af:9d:8c:78:12:a1:db:ca:a7:40:0f:dd:57:

e5:57:c5:ff:37:ad:a0:d4:62:d0:90:02:83:95:22:

d5:94:73:72:0f:e1:bc:5f:32:c5:fd:61:86:98:e7:

03:40:fb:ab:18:e1:23:e6:10:f0:fe:0b:08:a7:e4:

28:c8:03:4c:83:03:b7:9b:63:6d:d3:fb:c4:b7:39:

f5:63:1f:cb:dd:b9:92:e1:a9:1e:58:de:7f:35:d4:

e8:4b:4a:12:23:57:1c:93:87:0c:1a:62:c9:a1:e7:

56:44:37:db:7d:fd:81:24:0b:ac:ba:db:66:b3:04:

02:10:bd:88:c1:3c:f4:4b:13:7d:f3:34:6b:e0:96:

29:65:a0:ac:5c:75:3a:37:38:71:98:a0:55:4e:45:

d3:06:8a:6f:4b:83:5d:88:0e:5c:97:fb:3b:c9:66:

9b:94:6c:43:26:a2:51:67:70:5a:71:48:df:b8:01:

ba:9d:0b:44:a3:29:59:f9:0e:2f:e6:f7:3b:83:78:

40:39:88:b9:ee:88:33:1a:be:14:ac:b8:c7:f1:3d:

0a:82:ec:41:e8:1d:ea:a5:83:b5:2e:74:2a:e3:0e:

47:d8:7f:df:86:fd:f7:30:bf:82:da:01:a6:34:89:

c7:e1:5a:ce:6c:26:3d:a2:0b:e3:7e:10:92:34:e1:

d7:36:ba:c2:6b:7a:00:27:a3:5e:9e:de:f6:75:f1:

04:c7:b9:b3:b1:4a:04:af:6e:ee:54:87:d2:08:e0:

51:ab:9e:e5:cb:a3:d4:f3:6e:01:ad:63:0d:0e:c8:

fe:c3:bf:00:90:7a:05:28:c1:f7:f3:a6:02:e0:16:

33:fb:42:a1:2f:6c:53:f7:14:d6:e4:48:8f:33:21:

4f:c9:f0:67:18:97:9e:34:cf:75:40:72:43:52:8b:

90:cc:64:86:34:98:87:4f:c0:5e:95:fc:54:f4:cd:

68:45:c7:fc:b5:87:80:6b:f2:72:26:9f:d3:85:5f:

6d:91:33:06:b0:93:5a:bf:a5:93:ae:00:c0:97:7c:

85:6b:b3:f9:45:cf:d2:73:62:2a:08:ab:fa:29:92:

e6:06:45

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints: critical

CA:FALSE

Netscape Comment:

To get your own certificate for FREE head over to https://www.CAcert.org

X509v3 Extended Key Usage:

E-mail Protection, TLS Web Client Authentication, Microsoft Encrypted File System, Microsoft Server Gated Crypto, Netscape Server Gated Crypto

Authority Information Access:

OCSP - URI:http://ocsp.cacert.org

X509v3 Subject Alternative Name:

email:test.person@example.com

Signature Algorithm: sha1WithRSAEncryption

09:25:7d:0c:e3:88:24:57:1d:73:ca:4f:ac:1f:6b:07:5a:c2:

ab:75:1f:d1:8c:82:77:41:69:f6:a6:6f:d1:79:b5:e4:2d:9c:

bd:b8:5f:3f:0b:9e:36:57:ef:49:90:89:0d:f7:5f:fa:60:41:

87:11:08:81:58:87:06:df:c4:7e:86:9b:b8:b9:de:e6:50:3a:

28:ed:af:9e:94:b9:53:d5:b8:2e:ec:45:d4:46:de:04:a7:ab:

5f:6e:03:d4:94:d5:bd:13:14:6c:3d:98:66:ad:f8:57:07:02:

2b:32:ca:9a:47:a1:82:e6:0b:39:c7:b9:54:87:8d:bb:fb:a3:

22:2f:ad:c1:80:e2:1c:63:53:3f:f1:3a:38:8b:6e:4d:db:dd:

09:85:0e:fe:45:40:ba:24:55:f2:cc:29:ca:60:6f:f5:eb:d2:

a7:a7:0d:ee:e1:6e:7c:4f:65:f0:2a:ec:5f:44:36:89:fd:1a:

80:9c:5d:da:56:18:6a:17:e7:cf:39:3e:90:ea:c5:49:5a:6f:

55:3d:34:4b:60:08:ee:7a:d4:4d:ae:e9:ce:79:cd:8b:9f:f0:

ad:8e:26:79:e2:8c:e5:8a:ae:c7:e8:9e:a1:a8:02:ce:49:27:

03:d6:00:7f:e0:c0:b8:67:0f:8d:40:ea:5b:8e:1c:56:96:74:

c9:b7:83:4e:f7:99:72:85:09:44:9e:1f:1d:ad:60:b0:9d:eb:

3e:a1:ec:61:59:d2:5e:27:a4:34:5d:3c:41:bc:a6:0e:01:4a:

4f:b6:43:55:14:82:d7:85:d0:62:44:9c:33:6b:ae:29:e8:88:

84:ae:cd:c7:67:e2:d7:ef:0b:93:74:06:bd:2e:91:e4:34:c2:

55:8a:9e:fc:9f:1f:b7:18:5f:f1:a1:17:83:99:d9:9f:d2:1c:

01:d1:51:af:11:b2:c3:bb:7e:10:85:a7:89:56:cc:45:b8:1a:

ac:d1:cf:f5:73:72:c6:b6:86:33:22:a7:ad:c2:42:bd:95:c3:

4b:32:a1:c5:3e:fd:7d:a8:16:4f:ec:d2:00:94:52:50:54:02:

21:cc:94:8a:ee:70:52:45:55:32:bc:16:5d:0a:21:3c:92:19:

43:47:6c:3a:d4:f5:06:bd:7a:85:36:68:ba:79:50:f6:06:e7:

11:e2:bf:43:16:82:18:99:dc:10:4a:9d:bd:df:66:8a:01:79:

13:39:ca:9d:dc:49:3c:5e:01:5f:89:24:a3:64:6a:f0:3d:cb:

5b:88:db:cc:76:5b:00:40:5b:04:71:9b:29:83:e6:53:0f:30:

c3:e0:e3:92:5d:26:ef:f4:2c:d9:04:96:09:ee:00:37:6f:2a:

93:7f:b9:23:9a:ca:87:4c

Asymetrické šifrování

Pokud chcete porozumět digitálním certifikátům, potřebujete poznat základní pravidla asymetrického šifrování. Ta jsou popsána co nejjednodušším způsobem dále.

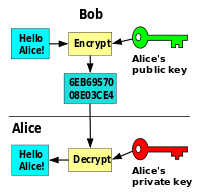

Oproti symetrickému šifrování, kde existuje pouze jeden klíč (např. heslo pro soubory chráněné heslem), jsou zde potřeba dva klíče: soukromý a veřejný. Oba dohromady tvoří tzv. klíčový pár.

Soukromý klíč je tajný. Za žádných okolností nesmí být zveřejněn. Obvykle je zabezpečen jinou šifrovací metodou (symetrické šifrování), takže při použití soukromého klíče je nutné zadat heslo. Musíte jej uchovávat v bezpečí a chránit před přečtením jinými osobami.

Veřejný klíč lze naopak zveřejnit podle libosti. Data, která byla jednou zašifrována pomocí veřejného klíče, již nelze dešifrovat pomocí veřejného klíče, ale pouze pomocí soukromého klíče. Platí to i naopak: data, která byla jednou zašifrována pomocí soukromého klíče, lze dešifrovat pouze pomocí veřejného klíče.

Tuto souvislost je důležité pochopit! Například kontrolní součty nad dokumenty jsou šifrovány soukromým klíčem (viz kapitola Digitální podepisování dokumentů). To znamená, že kdokoli, kdo zná veřejný klíč, může kontrolní součet přečíst a zkontrolovat. Nikdo však nemůže kontrolní součet zfalšovat, protože k tomu by potřeboval soukromý klíč.

Data určená jednomu příjemci jsou zašifrována veřejným klíčem příjemce, takže pouze on může data znovu dešifrovat pomocí svého soukromého klíče. Dešifrování by s veřejným klíčem nefungovalo.

Analogicky k veřejným a soukromým klíčům existují veřejné a soukromé certifikáty. Veřejný certifikát obsahuje veřejný klíč a informace o certifikátu. Přísně vzato je soukromý certifikát soubor_PKCS12, ve kterém je uložen veřejný certifikát a soukromý klíč. Tento soubor je obvykle zabezpečen heslem (symetrickým šifrováním).

Digitální podepisování dokumentů

Digitální podpisy dokumentů jsou v současné době na denním pořádku. Důvodem je diskuse o podpisovém zákoně (SigG) a podpisové vyhlášce (SigV). Co je to však digitální podpis?

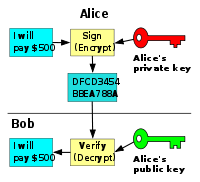

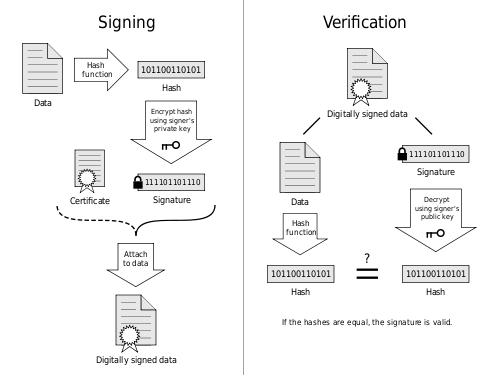

Digitální podpis zajišťuje, že dokument nebyl po vytvoření původcem (nebo jinou osobou) změněn. To se provádí výpočtem kontrolního součtu dokumentu, použitím asymetrického šifrování a také certifikátem X.509.

Digitální podpis se vytvoří takto:

- Kontrolní součet (nazývaný také hash či haš) se vypočítá pro celý dokument.

- Tento haš je zašifrován soukromým klíčem autora.

- K dokumentu je připojen certifikát autora (který obsahuje veřejný klíč) a zašifrovaný kontrolní součet.

- Tím je dokument digitálně podepsán.

Platnost dokumentu se kontroluje takto:

- Ověřovatel (příjemce) převezme certifikát připojený autorem a zašifrovaný kontrolní součet z dokumentu.

- Kontrolní součet dešifruje pomocí veřejného klíče autora, který najde v přiloženém certifikátu.

- Z dokumentu vypočítá vlastní kontrolní součet a porovná jej s dešifrovaným kontrolním součtem.

- Jsou-li kontrolní součty shodné, je dokument platný. Nejsou-li kontrolní součty shodné, dokument byl po podepsání změněn (nebo zfalšován).

Zabezpečená komunikace přes internet

Podobně jako digitální podepisování dokumentů probíhá zabezpečená komunikace prostřednictvím Internetu. Tento proces je zde popsán na příkladu odeslaného e-mailu:

- Autor napíše e-mail

- Z obsahu e-mailu (včetně všech - zakódovaných - příloh e-mailu) se vypočítá kontrolní součet.

- Kontrolní součet je zašifrován soukromým klíčem (podpisem) odesílatele.

- K e-mailu je přiložen certifikát a zašifrovaný kontrolní součet.

- Volitelně je celý obsah e-mailu zašifrován veřejným klíčem příjemce. Pak je zpráva jak podepsána, tak zašifrována.

- E-mail je odeslán.

- Příjemce obdrží zprávu (e-mail).

- Pokud byla zpráva zašifrována veřejným klíčem příjemce, dešifruje ji svým soukromým klíčem (ze svého soukromého certifikátu nebo souboru PKCS12).

- Dešifruje přiložený kontrolní součet (podpis) a porovnává jej s vlastním kontrolním součtem vypočteným pro celý obsah e-mailu.

- Pokud jsou kontrolní součty shodné, pochází zpráva od odesílatele a nebyla během komunikace změněna.

- Pokud se kontrolní součty liší, zpráva byla zfalšována.

K šifrování a podepisování e-mailů se používá technologie S/MIME. Nebudeme zde zabíhat do podrobností. S/MIME je nejběžnější způsob šifrování a/nebo podepisování obsahu. Podrobnosti lze vyhledat na Internetu.

Kromě e-mailové komunikace lze tento typ zabezpečené komunikace použít i v jiných komunikačních protokolech (např. chat, internetová telefonie atd.).

Šifrování dat

Data lze šifrovat a podepisovat nejen v e-mailech nebo (textových) dokumentech. V zásadě lze šifrovat a podepisovat jakýkoli typ dat (obrázky, zvuk, video, text, tabulky a jakýkoli jiný formát, který si dokážete představit). Obvykle se k tomu používá výše zmíněný formát souborů S/MIME.

Váš e-mailový klient podporuje používání certifikátů, např. pro e-maily. Při šifrování jakýchkoli dat je musíte provést sami. Potřebujete k tomu další software (jako je např. OpenSSL).

Web of Trust (WoT)

Web of Trust (WoT) je nejčastěji používaným kryptografickým způsobem ověření pravosti digitálních klíčů pomocí sítě vzájemných potvrzení (digitálních podpisů). Zdroj: Wikipedie

Digitální certifikáty pracují s klíči - tzv. klíčovými páry. Certifikát obsahuje veřejný klíč osoby. Je třeba zajistit, aby tento klíč skutečně patřil osobě uvedené v certifikátu. Pokud tomu tak není, mohla by třetí osoba se zlým úmyslem použít svůj vlastní soukromý klíč například k padělání podpisů na dokumentech a uložit svůj vlastní veřejný klíč do zfalšovaného certifikátu. Pokud je nyní tento certifikát použit k ověření digitálního podpisu, jeví se ověřovaný podpis jako pravý, ačkoli byl zfalšován.

Požadovanou jistotu poskytuje certifikační autorita. Každý certifikát obsahuje podpis certifikační autority, který se zase skládá ze zašifrovaného kontrolního součtu vydaného certifikátu a kořenového certifikátu certifikační autority. Je to založeno na stejném principu jako digitální podepisování dokumentů s tím rozdílem, že jako dokument se používá vydaný certifikát.

Aby bylo možné ověřit platnost certifikátu, musí kontrolor znát certifikační autoritu (nebo její kořenový certifikát) a důvěřovat jí. Pokud certifikační autorita není známa nebo není důvěryhodná, nelze certifikát úspěšně zkontrolovat. Mnoho výrobců softwaru (např. webových prohlížečů a e-mailových klientů) proto již předinstalovalo některé kořenové certifikáty známých certifikačních autorit.

Každý komunikační partner proto musí znát kořenový certifikát certifikační autority druhého partnera. V opačném případě nelze certifikáty ověřit! Kořenové certifikáty komerčních certifikačních autorit jsou zpravidla ve většině aplikací předinstalovány. Zde kritici CAcert namítají: kořenové certifikáty CAcert jsou předinstalovány jen v nemnohých komerčních aplikacích. Společnost CAcert Inc. však v současné době pracuje na tom, aby se nechala auditovat a mohla své kořenové certifikáty standardně ukládat i do jiných aplikací. Na adrese CAcert najdete seznam aplikací, které mají v současné době předinstalované kořenové certifikáty společnosti CAcert Inc.

Existují i jiné typy WoT, které se používají například u PGP. Neexistují zde žádné explicitní certifikační orgány. Certifikovat může kdokoli kohokoli. WoT by zde tedy nebyl mapován prostřednictvím hierarchické struktury, jakou používají certifikáty X.509, ale prostřednictvím struktury podobné grafu.

Registrace u společnosti CAcert

Níže je popsáno, jak si můžete u společnosti CAcert Inc. bezplatně zažádat o vlastní digitální certifikát.

Nejprve si musíte vytvořit uživatelský účet. Za tím účelem přejděte na úvodní stránku CAcert.org. Na pravé straně najdete lištu s nabídkami. Pod položkou Přidejte se můžete požádat o členství.

V dalším kroku musíte vyplnit formulář s registračními údaji. Důležité: zde je nutné zadat správné jméno a platnou e-mailovou adresu. V opačném případě vám nemůže být vystaven žádný certifikát!

Po registraci u CAcert stačí odpovědět na potvrzovací e-mail.

Na tomto místě bychom rádi upozornili na jednu zvláštnost CAcertu. V případě komerčních certifikačních orgánů se žadatel certifikačnímu orgánu obvykle prokazuje průkazem totožnosti postupem Post-Ident. Vzhledem k tomu, že CAcert je sdružení řízené komunitou, platí zde jiný postup.

CAcert má takzvaný Zaručovací program. Existuje řada dobrovolných zaručovatelů (ověřovatelů), kteří pro CAcert ověřují členy komunity a potvrzují jejich identitu. Každý zaručovatel jim může připsat omezený počet bodů, pokud se zaručovateli prokáží více než jedním oficiálním průkazem totožnosti s fotografií (obvykle občanský průkaz a řidičský průkaz). Za tím účelem se musí se zaručovatelem osobně setkat. Na internetových stránkách CAcert můžete vyhledat zaručovatele v okolí svého bydliště zde. Na webových stránkách se také můžete informovat o takzvaných zaručovacích akcích. Ty se obvykle konají na veletrzích. Vždy je přítomno několik zaručovatelů, kteří mohou potvrdit vaši totožnost. K ověření totožnosti potřebují formulář CAP, který musíte vyplnit a podepsat v přítomnosti zaručovatele.

Abyste mohli být považováni za zaručené a používat v certifikátu své skutečné jméno, potřebujete 50 bodů zaručení (AP). K dosažení tohoto počtu bodů je třeba, aby vás zaručili alespoň dva zaručovatelé. Pokud nemáte na svém účtu aspoň 50 bodů, bude v certifikátech uvedeno pouze jméno CAcert WoT User. Vaše e-mailová adresa však bude uvedena, i když máte 0 bodů.

Pokud máte na účtu méně než 50 bodů, jsou Vaše klientské certifikáty platné maximálně šest měsíců. Po uplynutí šesti měsíců musíte svůj certifikát aktualizovat. Pokud máte více než 50 bodů, je Váš klientský certifikát platný dva roky.

Máte-li na svém účtu více než 100 bodů, můžete sami složit zkoušku Výzva zaručovatele (Assurer's Challenge) a zaručovat další osoby. Existují však určitá pravidla, která je třeba dodržovat!

Zaručovatel může poskytnout 10 až 35 bodů jiné osobě v závislosti na tom, kolik zkušenostních bodů (EP) má on sám na svém účtu.

Více informací o této problematice naleznete na webových stránkách CAcert Wiki "Kolik bodů potřebuji pro... (Privilegia)", anglicky na adrese CAcert Point System a německy v Presentation on Assurer Training.

Žádost o certifikát

Pokud jste se úspěšně zaregistrovali u společnosti CAcert Inc., můžete si hned nechat vystavit certifikát. Přihlaste se na CAcert.org pomocí svého hesla. V pravém panelu nabídek uvidíte různé položky pro úpravu svých údajů.

Máte-li např. několik e-mailových adres, můžete zde přidat nové e-mailové adresy. Pro každý certifikát, o který žádáte, můžete přidat jednu nebo více zde uvedených e-mailových adres.

Položka nabídky "Klientské certifikáty" slouží k podávání žádostí o certifikáty (Nový) a později ke správě již vystavených certifikátů (Zobrazit).

Použití webové aplikace

Pozor! Po 20230501 už žádný prohlížeč nedokáže vygenerovat pár klíčů, a to z bezpečnostních důvodů. Použijte nový postup s využitím políčka Zobrazit rozšířené možnosti. Součástí procedury je přechod na WoT CAcertu, kde kliknete na položku "Nový" v nabídce "Klientské certifikáty". Zobrazí se formulář, který je třeba pro žádost vyplnit.

Podle toho, kolik bodů máte na účtu CAcert, bude tento formulář vypadat trochu různě. Máte-li více než 50 bodů (tj. vaše totožnost byla potvrzena alespoň dvěma zaručovateli CAcert), můžete do svých certifikátů přidat své skutečné jméno. Pokud máte méně než 50 bodů, bude jméno ve Vašem certifikátu CAcert WoT User.

Do certifikátu můžete přidat jednu nebo více e-mailových adres podle toho, kolik adres máte zadaných a ověřených ve svém účtu.

Po ukončení webové aplikace s "odskokem" do webu CAcert a návratem do webové aplikace máte ke stažení soubor typu P12, který pak importujete do prohlížeče nebo operačního systému.

Získání žádosti CSR utilitou a její předložení k podpisu

Nechcete-li použít webovou aplikaci CAcertu, je třeba udělat trochu přípravné práce. Nejprve musíte na svém počítači vygenerovat dvojici RSA klíčů (klíčový pár). Poté musíte vytvořit žádost o certifikaci (CSR). Tu pak zkopírujte do vstupního textového pole Volitelná klientská žádost (CSR). A takto to funguje:

Vytvoření dvojice klíčů

Chcete-li si vytvořit pár klíčů sami, potřebujete program OpenSSL. Stáhněte si jej z webových stránek OpenSSL a nainstalujte.

(Můžete použít také program XCA nebo Kleopatra, které mají grafické uživatelské rozhraní.)

Jakmile se dokončí instalace, můžete vygenerovat pár klíčů pomocí následujícího příkazu na příkazovém řádku:

openssl genrsa -aes256 -out cacert.org.privatekey.pem 4096

Příkaz vygeneruje RSA pár klíčů o délce 4096 bitů a uloží je do souboru cacert.org.privatekey.pem. Je nutné, abyste tento soubor uchovávali v bezpečí! Při vytváření souboru budete požádáni o zadání hesla, kterým bude soubor chráněn. Zadejte co nejsilnější heslo (co nejdelší, velká a malá písmena, číslice a speciální znaky).

Poté vytvoříte žádost o certifikát (CSR) příkazem:

openssl req -new -key cacert.org.privatekey.pem -out cacert.org.csr -days 7

Pomocí něj podáte žádost o certifikát X.509, kterou předložíte společnosti CAcert. Tato žádost je platná 7 dní. Je uložena v souboru cacert.org.csr. Obsah tohoto souboru je třeba zkopírovat do textového pole Volitelná klientská žádost (CSR) ve formuláři CAcert.

Odpověď signeru vždy obsahuje jak odkazy ke stažení, tak výpis certifikátu ve znakovém tvaru Base64 a dvěma komentáři - formát PEM! Při tomto postupu použijte odkaz ke stažení certifikátu ve formítu PEM.

Chcete-li zkontrolovat obsah právě obdrženého (veřejného) certifikátu, můžete zadat tento příkaz:

openssl x509 -in publiccert.pem -noout -text

Pozor! Takto vytvořený certifikát neobsahuje Váš privátní klíč!

Nyní stačí vytvořit vlastní soubor PKCS12. Do souboru vložíte certifikát, který jsta právě obdrželi ve formátu PEM, a svůj soukromý klíč. Tento soubor bude vaším soukromým certifikátem a musíte jej uchovávat v bezpečí! Příkaz k vytvoření souboru PKCS12 je následující:

openssl pkcs12 -des3 -export -in publiccert.pem -inkey cacert.org.privatekey.pem -out privatecert.p12

Výsledný soubor privatecert.p12 můžete nyní importovat do webového prohlížeče, e-mailového klienta nebo jiného softwaru, který používá certifikáty X.509.

Tento soubor vytváří také webová aplikace CAcertu "Client certificate generation in your browser".

Další informace o používání nástroje OpenSSL naleznete například zde:

Použití Vašeho nového certifikátu

Certifikáty X.509 nyní podporuje velké množství aplikací. Zde jsou zmíněny pouze některé z nich:

Klientské aplikace elektronické pošty (e-mailu)

FairEmail, aplikace pro "chytrý" mobilní telefon, dosažitelná přes Google Play

Webové prohlížeče (komunikátory)

Certifikáty se však nepoužívají pouze v aplikacích e-mailu a webového prohlížeče. Například vlastní daňové přiznání lze také podepsat a odeslat pomocí digitálního certifikátu (zde certifikát vydává finanční úřad).

Postup instalace certifikátu i seznamu CRL (viz níže) do aplikací naleznete v dokumentaci k příslušné aplikaci.

Aktualizace certifikátu

Po uplynutí stanovené doby platnost Vašeho certifikátu vyprší. U CAcertu je to buď 6 měsíců pro uživatele s méně než 50 body AP, nebo 2 roky pro uživatele s 50 a více body AP.

Pokud platnost vašeho certifikátu vypršela, musíte jej aktualizovat. To se provádí pomocí webu CAcert.org.

Můžete buď vytvořit nový certifikát v položce nabídky Klientské certifikáty a poté nechat vypršet platnost starého certifikátu, nebo můžete zobrazit svůj aktuální certifikát a kliknout na Obnovit.

Aktualizuje se období platnosti certifikátu. Privátní ani veřejný klíč se nemění, oba zůstanou v platnosti.

Zbytek postupu je již popsán v kapitole Žádost o certifikát.

Odvolání certifikátu

Pokud si již nepřejete certifikát používat, měli byste jej odvolat. Jedním z důvodů může být to, že se váš soukromý certifikát dostal do nepovolaných rukou.

Za tímto účelem si zobrazíte své certifikáty v nabídce Klientské certifikáty - Zobrazit, označíte certifikát, který má být odvolán, a kliknete na Odvolat. Poté se Váš odvolaný certifikát uloží do takzvaného Seznamu odvolaných certifikátů. (CRL). Tento certifikát pak již nemůžete obnovit ani stáhnout ze služby CAcert.

Aplikace, prohlížeče a jiné programy používají ke zjištění odvolaných certifikátů server OCSP v CAcertu, který udržuje aktuální stav odvolání. Jeho použití rychle a bez nutnosti pravidelného stahování seznamu CRL zajistí, aby neplatné certifikáty nebyly v aplikacích používány. Potřebujete-li přesto aktuální seznam odvolaných certifikátů CAcert, najdete ho na adrese http://crl.cacert.org/revoke.crl.

Autor: Henrik Sachse

Email: <henrik.sachse AT posteo DOT de>

Český překlad a revize: <alkas AT SPAMFREE cacert DOT org>