Einführung

Dieser Kurzartikel wendet sich an sie als Anwender und zeigt ihnen was digitale Zertifikate sind, warum sie sie benötigen und wie sie funktionieren. Ebenso wird detailliert beschrieben, wie sie ihr eigenes Zertifikat kostenfrei beantragen und in ihren Anwendungen installieren können.

Da digitale Zertifikate für Privatanwender in der Regel sehr kostenintensiv sein können, wird im Folgenden die Benutzung von Zertifikaten der nicht kommerziellen Zertifizierungsstelle CAcert Inc. beschrieben.

Über CAcert Inc.

CAcert Inc. wurde im Juli 2003 in New South Wales (Australien) als gemeinnütziger Verein gegründet.

CAcert ist eine gemeinschaftsbetriebene, nicht-kommerzielle Zertifizierungsstelle (Certification Authority, Root-CA oder kurz CA), die kostenfrei X.509-Zertifikate für verschiedene Einsatzgebiete ausstellt. Damit soll eine Alternative zu den kommerziellen Root-CAs geboten werden, die zum Teil recht hohe Gebühren für ihre Zertifikate erheben. (Quelle: wikipedia.org)

CAcert versteht sich primär als CA für X.509 Zertifikate. Darüber hinaus wird die Möglichkeit angeboten PGP Keys für registrierte Benutzer zu signieren. Dieser Artikel beschränkt sich allerdings auf die Handhabung von X.509 Zertifikaten.

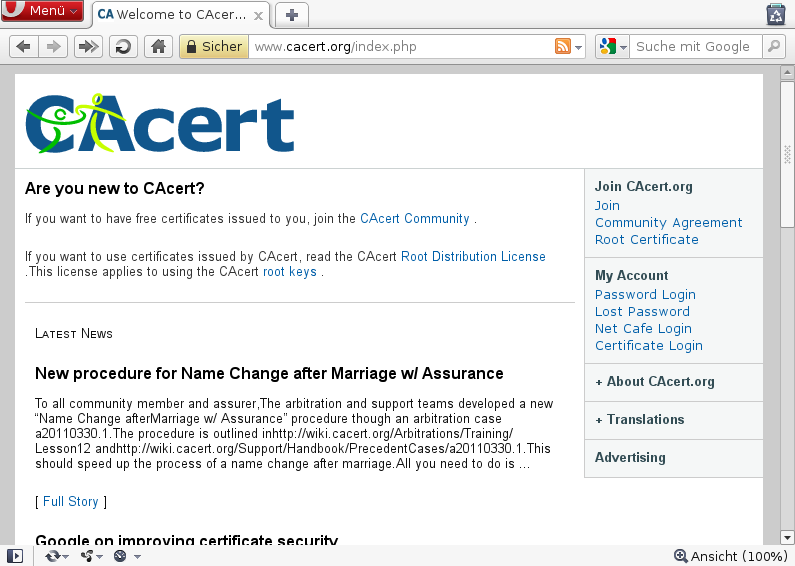

Weitere Informationen gibt es auf der Webseite von CAcert.org.

Zweck digitaler Zertifikate

Wenn von digitalen Zertifikaten die Rede ist, sind in der Regel X.509 Zertifikate gemeint. Sie sichern ihre private Kommunikation bzw. ihre Daten auf verschiedene Arten ab:

Digitales Unterschreiben (signieren) von Dokumenten (siehe SigV bzw. SigG)

- Sichere Kommunikation über das Internet (z.B. per E-Mail)

- Verschlüsseln von Daten (meist in Kombination mit einer Signatur)

- Sicherstellen von Identitäten (elektronischer Ausweis)

Neben den oben genannten Punkten gibt es noch weitere Anwendungsgebiete, die aber weniger für den normalen Endanwender gedacht sind:

Signieren von Quellcode

Zertifizierung von Servern im Internet (z.B. HTTPS, TLS bzw. SSL)

Herstellen von privaten Netzwerken im Internet (VPN)

Darüber hinaus gibt es noch eine Menge weiterer Anwendungsgebiete, die hier allerdings nicht näher betrachtet werden.

Was ist ein digitales Zertifikat?

Ein digitales Zertifikat bestätigt in erster Linie die Identität einer Person. Es kann ebenso die Identität einer Organisation oder Firma, sowie von Servern im Internet bestätigt werden.

So kann beispielsweise sichergestellt werden, dass eine empfangene E-Mail auch wirklich von dem angegebenen Absender stammt und nicht gefälscht wurde. Oder es kann sichergestellt werden, dass der Onlinebanking-Server mit dem Sie sich verbinden, auch wirklich der Server der Bank ist und Sie nicht durch bösartige Software auf einen fremden Server umgeleitet wurden. Außerdem kann die gesamte Kommunikation verschlüsselt und somit das Mitlesen durch Dritte unterbunden werden.

In der Regel weist sich die Person, die ein Zertifikat beantragt, gegenüber der Zertifizierungsstelle mit einem gültigen amtlichen Ausweis aus. Die Zertifizierungsstelle stellt dann der Person das Zertifikat aus. Das Zertifikat selber ist durch eine digitale Signatur der Zertifizierungsstelle gegen Fälschung geschützt.

Mit diesem Zertifikat kann sich die zertifizierte Person in der elektronischen Welt eindeutig ausweisen.

Wie aber funktioniert die Identifizierung und was macht das Zertifikat so sicher? Das wird in den folgenden Kapiteln beschrieben.

Aufbau eines digitalen Zertifikats

Zuerst soll der Aufbau sowie der Inhalt eines digitalen Zertifikats dargestellt werden. Die folgenden Daten können in einem Zertifikat gespeichert werden (nicht alle Angaben sind zwingend nötig):

- Informationen über die Zertifizierungsstelle (Issuer)

- Name der Organisation

- E-Mail Adresse

- Informationen über die zertifizierte Person/Firma (Subject)

- Name der Person

- E-Mail Adresse

- Name der Organisation (optional)

- Heimatland (optional)

- Heimatregion (optional)

- Wohnsitz (optional)

- Der öffentliche Schlüssel der zertifizierten Person

- Datum, ab dem das Zertifikat gültig ist

- Datum, bis zu dem das Zertifikat gültig ist

- Die digitale Signatur der Zertifizierungsstelle (Sicherung vor Fälschung)

Hier der Inhalt eines exemplarischen Zertifikats:

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 52494 (0xcd0e)

Signature Algorithm: sha1WithRSAEncryption

Issuer: O=CAcert Inc., OU=http://www.CAcert.org, CN=CAcert Class 3 Root

Validity

Not Before: Apr 8 17:19:43 2011 GMT

Not After : Apr 7 17:19:43 2013 GMT

Subject: CN=Test Person/emailAddress=test.person@example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (4096 bit)

Modulus (4096 bit):

00:dc:a2:6f:42:87:c6:21:56:39:a6:2e:40:97:d8:

d2:17:23:d4:ce:68:c0:98:ba:88:27:66:52:21:9d:

a4:59:6b:73:c4:f4:d5:6c:9b:9a:03:f6:c7:7e:0e:

a0:54:64:a9:ee:93:5d:d7:ce:e6:9f:39:7c:cb:7a:

62:f5:d4:8d:79:c3:1e:ff:c8:86:a1:94:99:3d:2e:

00:1c:6c:3a:39:6d:2d:72:45:d6:6f:87:7c:3d:e9:

62:82:ce:68:d1:3d:b1:17:b5:0c:39:f4:b6:49:1d:

f5:e4:af:9d:8c:78:12:a1:db:ca:a7:40:0f:dd:57:

e5:57:c5:ff:37:ad:a0:d4:62:d0:90:02:83:95:22:

d5:94:73:72:0f:e1:bc:5f:32:c5:fd:61:86:98:e7:

03:40:fb:ab:18:e1:23:e6:10:f0:fe:0b:08:a7:e4:

28:c8:03:4c:83:03:b7:9b:63:6d:d3:fb:c4:b7:39:

f5:63:1f:cb:dd:b9:92:e1:a9:1e:58:de:7f:35:d4:

e8:4b:4a:12:23:57:1c:93:87:0c:1a:62:c9:a1:e7:

56:44:37:db:7d:fd:81:24:0b:ac:ba:db:66:b3:04:

02:10:bd:88:c1:3c:f4:4b:13:7d:f3:34:6b:e0:96:

29:65:a0:ac:5c:75:3a:37:38:71:98:a0:55:4e:45:

d3:06:8a:6f:4b:83:5d:88:0e:5c:97:fb:3b:c9:66:

9b:94:6c:43:26:a2:51:67:70:5a:71:48:df:b8:01:

ba:9d:0b:44:a3:29:59:f9:0e:2f:e6:f7:3b:83:78:

40:39:88:b9:ee:88:33:1a:be:14:ac:b8:c7:f1:3d:

0a:82:ec:41:e8:1d:ea:a5:83:b5:2e:74:2a:e3:0e:

47:d8:7f:df:86:fd:f7:30:bf:82:da:01:a6:34:89:

c7:e1:5a:ce:6c:26:3d:a2:0b:e3:7e:10:92:34:e1:

d7:36:ba:c2:6b:7a:00:27:a3:5e:9e:de:f6:75:f1:

04:c7:b9:b3:b1:4a:04:af:6e:ee:54:87:d2:08:e0:

51:ab:9e:e5:cb:a3:d4:f3:6e:01:ad:63:0d:0e:c8:

fe:c3:bf:00:90:7a:05:28:c1:f7:f3:a6:02:e0:16:

33:fb:42:a1:2f:6c:53:f7:14:d6:e4:48:8f:33:21:

4f:c9:f0:67:18:97:9e:34:cf:75:40:72:43:52:8b:

90:cc:64:86:34:98:87:4f:c0:5e:95:fc:54:f4:cd:

68:45:c7:fc:b5:87:80:6b:f2:72:26:9f:d3:85:5f:

6d:91:33:06:b0:93:5a:bf:a5:93:ae:00:c0:97:7c:

85:6b:b3:f9:45:cf:d2:73:62:2a:08:ab:fa:29:92:

e6:06:45

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints: critical

CA:FALSE

Netscape Comment:

To get your own certificate for FREE head over to http://www.CAcert.org

X509v3 Extended Key Usage:

E-mail Protection, TLS Web Client Authentication, Microsoft Encrypted File System, Microsoft Server Gated Crypto, Netscape Server Gated Crypto

Authority Information Access:

OCSP - URI:http://ocsp.cacert.org

X509v3 Subject Alternative Name:

email:test.person@example.com

Signature Algorithm: sha1WithRSAEncryption

09:25:7d:0c:e3:88:24:57:1d:73:ca:4f:ac:1f:6b:07:5a:c2:

ab:75:1f:d1:8c:82:77:41:69:f6:a6:6f:d1:79:b5:e4:2d:9c:

bd:b8:5f:3f:0b:9e:36:57:ef:49:90:89:0d:f7:5f:fa:60:41:

87:11:08:81:58:87:06:df:c4:7e:86:9b:b8:b9:de:e6:50:3a:

28:ed:af:9e:94:b9:53:d5:b8:2e:ec:45:d4:46:de:04:a7:ab:

5f:6e:03:d4:94:d5:bd:13:14:6c:3d:98:66:ad:f8:57:07:02:

2b:32:ca:9a:47:a1:82:e6:0b:39:c7:b9:54:87:8d:bb:fb:a3:

22:2f:ad:c1:80:e2:1c:63:53:3f:f1:3a:38:8b:6e:4d:db:dd:

09:85:0e:fe:45:40:ba:24:55:f2:cc:29:ca:60:6f:f5:eb:d2:

a7:a7:0d:ee:e1:6e:7c:4f:65:f0:2a:ec:5f:44:36:89:fd:1a:

80:9c:5d:da:56:18:6a:17:e7:cf:39:3e:90:ea:c5:49:5a:6f:

55:3d:34:4b:60:08:ee:7a:d4:4d:ae:e9:ce:79:cd:8b:9f:f0:

ad:8e:26:79:e2:8c:e5:8a:ae:c7:e8:9e:a1:a8:02:ce:49:27:

03:d6:00:7f:e0:c0:b8:67:0f:8d:40:ea:5b:8e:1c:56:96:74:

c9:b7:83:4e:f7:99:72:85:09:44:9e:1f:1d:ad:60:b0:9d:eb:

3e:a1:ec:61:59:d2:5e:27:a4:34:5d:3c:41:bc:a6:0e:01:4a:

4f:b6:43:55:14:82:d7:85:d0:62:44:9c:33:6b:ae:29:e8:88:

84:ae:cd:c7:67:e2:d7:ef:0b:93:74:06:bd:2e:91:e4:34:c2:

55:8a:9e:fc:9f:1f:b7:18:5f:f1:a1:17:83:99:d9:9f:d2:1c:

01:d1:51:af:11:b2:c3:bb:7e:10:85:a7:89:56:cc:45:b8:1a:

ac:d1:cf:f5:73:72:c6:b6:86:33:22:a7:ad:c2:42:bd:95:c3:

4b:32:a1:c5:3e:fd:7d:a8:16:4f:ec:d2:00:94:52:50:54:02:

21:cc:94:8a:ee:70:52:45:55:32:bc:16:5d:0a:21:3c:92:19:

43:47:6c:3a:d4:f5:06:bd:7a:85:36:68:ba:79:50:f6:06:e7:

11:e2:bf:43:16:82:18:99:dc:10:4a:9d:bd:df:66:8a:01:79:

13:39:ca:9d:dc:49:3c:5e:01:5f:89:24:a3:64:6a:f0:3d:cb:

5b:88:db:cc:76:5b:00:40:5b:04:71:9b:29:83:e6:53:0f:30:

c3:e0:e3:92:5d:26:ef:f4:2c:d9:04:96:09:ee:00:37:6f:2a:

93:7f:b9:23:9a:ca:87:4c

Asymmetrische Verschlüsselung

Wollen sie digitale Zertifikate verstehen, müssen sie die Grundregeln der asymmetrischen Verschlüsselung kennen lernen. Diese werden im folgenden auf möglichst einfache Art und Weise beschrieben.

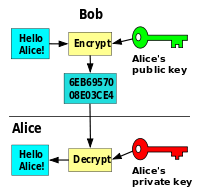

Im Gegensatz zu einer symmetrischen Verschlüsselung, bei der es nur einen einzigen Schlüssel gibt (z.B. bei passwortgeschützten Dateien das Passwort) werden hier zwei Schlüssel benötigt: ein privater Schlüssel und ein öffentlicher Schlüssel. Beide zusammen ergeben ein so genanntes Schlüsselpaar.

Der private Schlüssel ist geheim. Er darf unter keinen Umständen veröffentlicht werden. Meistens ist er zur Sicherheit mit einem weiteren Verschlüsselungsverfahren (symmetrische Verschlüsselung) gesichert, sodass bei Verwendung des privaten Schlüssels ein Passwort eingegeben werden muss. Diesen müssen sie sicher aufbewahren und vor Zuriff durch andere Personen schützen.

Der öffentliche Schlüssel hingegen darf beliebig veröffentlicht werden. Daten, die einmal über den öffentlichen Schlüssel verschlüsselt wurden, können nicht mehr über den öffentlichen sondern nur mit dem privaten Schlüssel entschlüsselt werden. Genauso umgekehrt: Daten, die einmal über den privaten Schlüssel verschlüsselt wurden, können nur noch über den öffentlichen Schlüssel entschlüsselt werden.

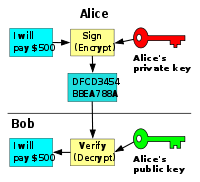

Dieser Zusammenhang ist wichtig zu verstehen! Beispielsweise werden Prüfsummen über Dokumente mit dem privaten Schlüssel verschlüsselt (siehe Kapitel Digitales Unterschreiben von Dokumenten). So kann jeder, der den öffentlichen Schlüssel kennt, die Prüfsumme lesen und überprüfen. Jedoch kann niemand die Prüfsumme fälschen, da hierzu der private Schlüssel benötigt würde.

Dieser Zusammenhang ist wichtig zu verstehen! Beispielsweise werden Prüfsummen über Dokumente mit dem privaten Schlüssel verschlüsselt (siehe Kapitel Digitales Unterschreiben von Dokumenten). So kann jeder, der den öffentlichen Schlüssel kennt, die Prüfsumme lesen und überprüfen. Jedoch kann niemand die Prüfsumme fälschen, da hierzu der private Schlüssel benötigt würde.

Daten, die für einen einzigen Empfänger bestimmt sind, werden mit dem öffentlichen Schlüssel des Empfängers verschlüsselt, sodass nur er über seinen privaten Schlüssel die Daten wieder entschlüsseln kann. Mit dem öffentlichen Schlüssel würde die Entschlüsselung nicht funktionieren.

Analog zu den öffentlichen und privaten Schlüsseln existieren öffentliche und private Zertifikate. Das öffentliche Zertifikat enthält den öffentlichen Schlüssel sowie die Zertifikat-Informationen. Das Private Zertifikat ist streng genommen eine PKCS12-Datei, in der das öffentliche Zertifikat sowie der private Schlüssel gespeichert sind. Diese Datei ist in der Regel über einen Passwort gesichert (symmetrisch verschlüsselt).

Digitales Unterschreiben von Dokumenten

Die digitale Signatur für Dokumente ist derzeit in aller Munde. Grund dafür sind die Diskussionen über das Signatur Gesetz (SigG) bzw. die Signatur Verordnung (SigV). Was ist nun aber eine digitale Signatur?

Die digitale Signatur für Dokumente ist derzeit in aller Munde. Grund dafür sind die Diskussionen über das Signatur Gesetz (SigG) bzw. die Signatur Verordnung (SigV). Was ist nun aber eine digitale Signatur?

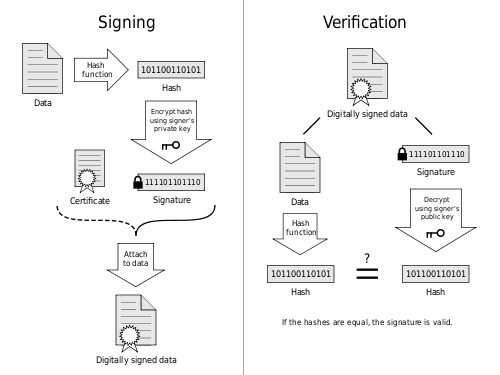

Eine digitale Signatur stellt sicher, dass ein Dokument nach dem Erstellen durch den Urheber nicht mehr verändert wurde. Dies geschieht durch das Berechnen einer Prüfsumme über das Dokument, das Anwenden einer Asymmetrischen Verschlüsselung, sowie durch ein X.509 Zertifikat.

Eine digitale Signatur wird wie folgt erstellt:

- Eine Prüfsumme (auch Hash genannt) wird über das gesamte Dokument berechnet.

- Dieser Hash wird mit dem privaten Schlüssel des Urhebers verschlüsselt.

- Das Zertifikat des Urhebers (welches den öffentlichen Schlüssel enthält) und die verschlüsselte Prüfsumme werden dem Dokument angehängt.

- Anschließend ist das Dokument digital signiert.

Auf Gültigkeit wird ein Dokument wie folgt geprüft:

- Der Prüfer (Empfänger) entnimmt dem Dokument das vom Urheber beigefügte Zertifikat und die verschlüsselte Prüfsumme.

- Er entschlüsselt die Prüfsumme mit dem öffentlichen Schlüssel des Urhebers, welchen er im beigefügten Zertifikat findet.

- Er berechnet eine eigene Prüfsumme über das Dokument und vergleicht diese mit der entschlüsselten Prüfsumme.

- Sind die Prüfsummen identisch, ist das Dokument gültig. Sind die Prüfsummen nicht identisch, wurde das Dokument nach dem Signieren verändert (gefälscht).

Sichere Kommunikation über das Internet

Ähnlich wie beim digitalen Unterschreiben von Dokumenten erfolgt die sichere Kommunikation über das Internet. Am Beispiel einer versendeten E-Mail wird hier der Ablauf skizziert:

Der Urheber schreibt eine E-Mail Über den Inhalt der E-Mail (inklusive aller Mail-Anhänge) wird eine Prüfsumme berechnet. Die Prüfsumme wird mit dem privaten Schlüssel des Absenders verschlüsselt (Signatur). Das Zertifikat und die verschlüsselte Prüfsumme werden der E-Mail beigefügt. Optional wird der gesamte Inhalt der Mail mit dem Öffentlichen Schlüssel des Empfängers verschlüsselt. Die E-Mail wird verschickt. Der Empfänger empfängt die Mail. Ist die Mail mit dem öffentlichen Schlüssel des Empfängers verschlüsselt worden, entschlüsselt er sie mit seinem privaten Schlüssel (aus seinem privaten Zertifikat bzw. der PKCS12-Datei). Er entschlüsselt die beigefügte Prüfsumme (Signatur) und vergleicht diese mit einer eigenen berechneten Prüfsumme über den gesamten Mail-Inhalt. Sind die Prüfsummen identisch, stammt die Mail vom Absender und wurde auf dem Kommunikationsweg nicht verändert. Sind die Prüfsummen verschieden wurde die Mail gefälscht. Zur Verschlüsselung und Signierung von E-Mails wird die S/MIME Technik verwendet. Auf Details wird hier nicht eingegangen. S/MIME ist die verbreitetste Art, Inhalte zu verschlüsseln und/oder zu Signieren. Details können im Internet recherchiert werden.

Außer der E-Mail Kommunikation kann diese Art von sicherer Kommunikation auch in anderen Kommunikations-Protokollen eingesetzt werden (z.B. Chat, Internet-Telefonie, u.v.m).

Verschlüsseln von Daten

Daten können nicht nur innerhalb von E-Mails oder (Text-) Dokumenten verschlüsselt und signiert werden. Prinzipiell kann jede Art von Daten (Bilder, Ton, Video, Text, Tabellen und alle anderen Formate die Sie sich vorstellen können) verschlüsselt und signiert werden. Dies geschieht in der Regel über das oben genannte S/MIME Dateiformat.

Bei der Verwendung von Zertifikaten z.B. bei E-Mails unterstützt sie ihr E-Mail Client. Bei der Verschlüsselung von beliebigen Daten müssen sie selbst Hand anlegen. Sie benötigen eine extra Software dazu (wie z.B. OpenSSL).

Web of Trust (WoT)

Netz des Vertrauens bzw. Web of Trust (WoT) ist in der Kryptologie die Idee, die Echtheit von digitalen Schlüsseln durch ein Netz von gegenseitigen Bestätigungen (Signaturen) zu sichern. Quelle: wikipedia.de

Digitale Zertifikate arbeiten mit Schlüsseln - den sogenannten Schlüssel-Paaren. Ein Zertifikat beinhaltet den öffentlichen Schlüssel einer Person. Es muss also sichergestellt sein, dass dieser Schlüssel auch wirklich der Person gehört, die im Zertifikat genannt wird. Ist dies nicht der Fall, könnte ein böswilliger Dritter mit seinem eigenen privaten Schlüssel beispielsweise Signaturen über Dokumente fälschen und seinen eigenen öffentlichen Schlüssel in einem gefälschten Zertifikat hinterlegen. Wird dieses Zertifikat nun zum Validieren der digitalen Unterschrift verwendet, scheint die zu prüfende Signatur authentisch zu sein, obwohl sie gefälscht wurde.

Die benötigte Zusicherung geschieht über die Zertifizierungsstelle. Jedes Zertifikat enthält die Signatur der Zertifizierungsstelle (CA), welche wiederum aus einer verschlüsselten Prüfsumme über das ausgestellte Zertifikat sowie dem Root-Zertifikat der Zertifizierungsstelle besteht. Dahinter steckt das gleiche Prinzip wie beim digitalen Unterschreiben von Dokumenten, nur das hier als Dokument das ausgestellte Zertifikat verwendet wird.

Um die Gültigkeit eines Zertifikates zu überprüfen, muss die prüfende Instanz die Zertifizierungsstelle (bzw. dessen Root-Zertifikat) kennen und vertrauen. Ist die Zertifizierungsstelle nicht bekannt oder wird ihr nicht vertraut, kann das Zertifikat nicht erfolgreich geprüft werden. Viele Softwarehersteller (z.B. von Webbrowsern und E-Mail Clients) haben deshalb bereits einige Root-Zertifikate bekannter Zertifizierungsstellen vorinstalliert.

Folglich muss jeder Kommunikationspartner das Root-Zertifikat der Zertifizierungsstelle des anderen kennen. Ansonsten können die Zertifikate nicht überprüft werden! In der Regel sind die Root-Zertifikate der kommerziellen Zertifizierungsstellen in den meisten Anwendungen vorinstalliert. Hier setzen die Kritiker von CAcert an: in den wenigsten kommerziellen Anwendungen sind die Root-Zertifikate von CAcert vorinstalliert. CAcert Inc. arbeitet derzeit jedoch an daran sich auditieren zu lassen, um ihre Root-Zertifikaten in weiteren Anwendungen standardmäßig hinterlegen zu können. Bei CAcert finden Sie eine Liste mit den Anwendungen, die derzeit die Root-Zertifikate von CAcert Inc. vorinstalliert haben.

Es gibt noch andere Arten vom WoT, welche beispielsweise bei PGP angewendet werden. Hier gibt es keine expliziten Zertifizierungsstellen. Es kann jeder jeden zertifizieren. Somit würde das WoT hier nicht über eine wie von X.509 Zertifikaten genutzte hierarchische sondern über eine graphen-ähnliche Struktur abgebildet.

Bei CAcert registrieren

Im Folgenden wird Beschrieben, wie sie ihr eigenes digitales Zertifikat kostenlos bei CAcert Inc. beantragen können.

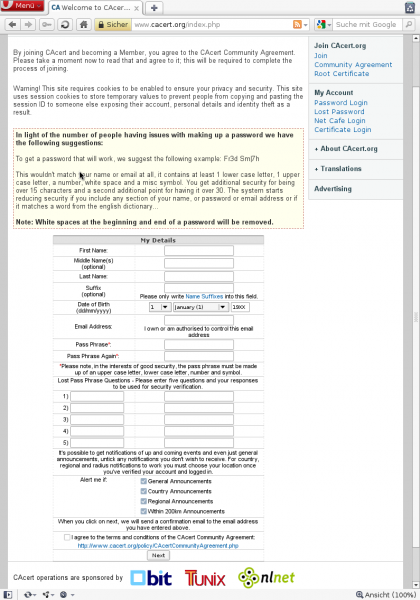

Zunächst müssen sie sich ein Benutzer-Konto anlegen. Hierzu gehen sie auf die Start-Seite von CAcert.org. An der rechten Seite finden sie die Menüleiste. Unterhalb des Punktes Join können sie ihre Mitgliedschaft beantragen.

Im nächsten Schritt müssen sie ein Formular mit den Anmelde-Daten ausfüllen. Wichtig: hier müssen sie ihren richtigen Namen und ihre gültige E-Mail Adresse angeben. Ansonsten kann ihnen kein Zertifikat ausgestellt werden!

Nachdem sie sich bei CAcert registriert haben, müssen sie lediglich eine Bestätigungsmail beantworten.

An dieser Stelle sei noch auf eine Eigenart von CAcert hingewiesen. Bei kommerziellen Zertifizierungsstellen weist sich der Antragsteller in der Regel mit einem Personalausweis per Post-Ident Verfahren gegenüber der Zertifizierungsstelle aus. Da CAcert ein gemeinschaftsgetriebener Verein ist, gibt es hier eine andere Vorgehensweise.

CAcert hat ein sogenanntes Assurance Programm. Es gibt eine Vielzahl an freiwilligen Assurern, die ihre Identität für CAcert überprüfen und bestätigen. Jeder Assurer kann ihnen eine beschränkte Anzahl an Punkten gutschreiben, wenn sie sich gegenüber dem Assurer mit mindestens einem amtlichen Lichtbild-Ausweis (in der Regel Personalausweis und Führerschein) ausweisen können. Dazu müssen sie sich persönlich mit dem Assurer treffen. Sie können auf der CAcert Website nach Assurern im Umkreis ihres Wohnortes suchen. Auf der Website kann man sich auch über sogenannte Assurance Events informieren. Diese finden meist auf Messen statt. Hier sind immer mehrere Assurer anwesend die ihre Identitäg bestätigen können. Zum Überprüfen der Identität benötigen sie das CAP Formular, dass sie im Beisein des Assurers ausfüllen und unterschreiben müssen.

Damit sie als assured gelten und ihren echten Namen in einem Zertifikat verwenden können, benötigen Sie 50 Punkte. Um diese Punktezahl zu erreichen, müssen sie sich von mindestens zwei Assurern überprüfen lassen. Haben sie noch keine 50 Punkte auf Ihrem Konto, wird in Ihren Zertifikaten lediglich als Name CAcert WoT User eingetragen. Ihre E-Mail Adresse wird jedoch auch schon bei 0 Punkten eingetragen.

Wenn sie weniger als 50 Punkte auf Ihrem Konto haben, sind ihre Client-Zertifikate maximal sechs Monate gültig. Im Anschluss an die sechs Monate müssen sie ihr Zertifikat aktualisieren. Haben sie mehr als 50 Punkte, ist ihr Client-Zertifikat zwei Jahre gültig.

Wenn sie mehr als 100 Punkte auf ihrem Konto haben, können sie selber eine Prüfung zum Assurer ablegen und andere Personen bestätigen. Hier gibt es allerdings einige Regeln, die befolgt werden müssen!

Ein Assurer kann einer anderen Person zwischen 10 und 35 Punkten geben, je nachdem wie viel Punkte der Assurer selber auf seinem Konto hat.

Mehr Informationen hierzu sind auf der CAcert.org Website unter CAcert Point System zu finden sowie in der Präsentation zur Assurer Ausbildung.

Ein Zertifikat beantragen

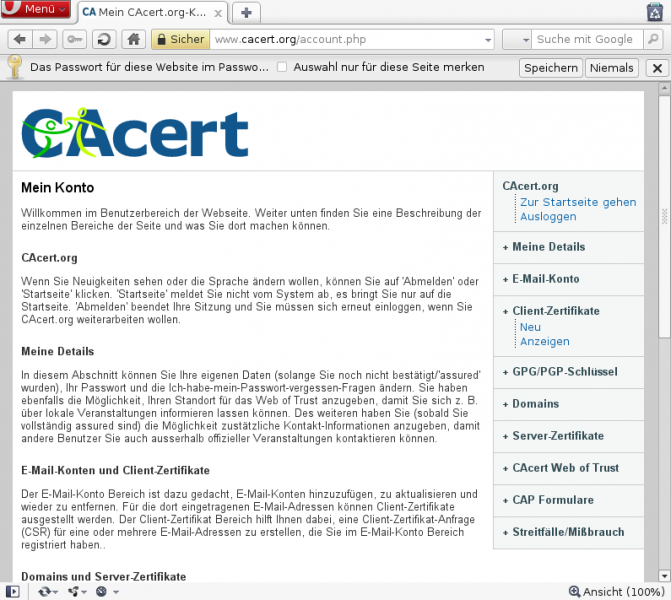

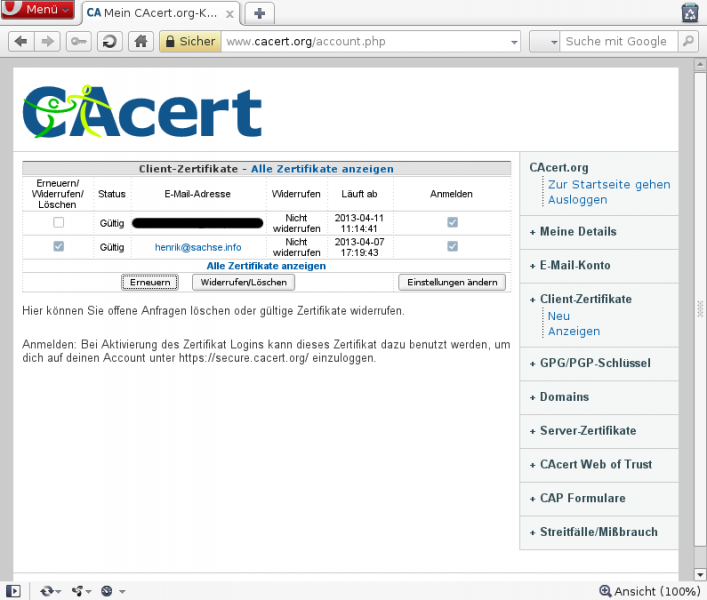

Haben sie sich erfolgreich bei CAcert Inc. registriert, können sie sich bereits ein Zertifikat ausstellen lassen. Loggen sie sich bei CAcert.org mit ihrem Passwort ein. In der Menüleiste rechts sehen sie verschiedene Einträge, um ihre Daten zu bearbeiten.

Beispielsweise können sie, wenn sie mehrere E-Mail Adressen besitzen, hier neue E-Mail Adressen hinzufügen. Zu jedem von ihnen beantragten Zertifikat können sie eine oder mehrere der hier angegebenen E-Mail Adressen hinzufügen.

Zum Beantragen und später auch zum Verwalten bereits beantragter Zertifikate dient der Menüpunkt Client-Zertifikate.

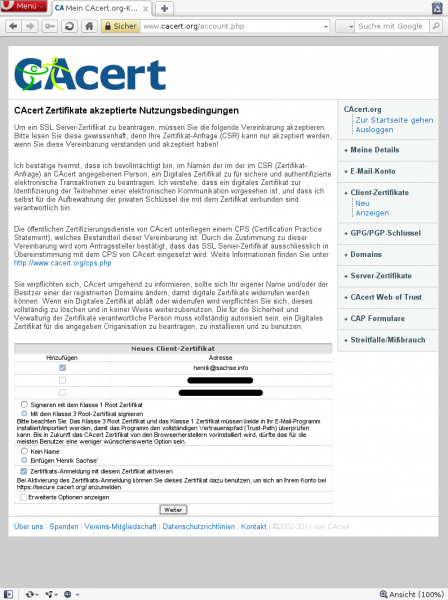

Um nun ein Zertifikat zu beantragen, klicken sie unter dem Menüpunkt "Client-Zertifikate" auf den Eintrag Neu. Es erscheint ein Formular, das sie für die Beantragung ausfüllen müssen.

Je nachdem, wie viel Punkte sie auf Ihrem CAcert Konto haben, sieht dieses Formular etwas anders aus. Haben sie mehr als 50 Punkte (d.h. ihre Identität wurde von mindestens zwei CAcert Assurern bestätigt), können sie ihren echten Namen in ihre Zertifikate aufnehmen. Haben sie weniger als 50 Punkte, wird als Name in ihrem Zertifikat CAcert WoT User eingetragen.

Außerdem können sie dem Zertifikat eine oder mehrere E-Mail Adressen hinzufügen, je nachdem wieviele Adressen sie in ihrem Konto angegeben haben.

Wenn sie nicht die erweiterten Optionen einstellen, dann wird CAcert ihnen im nächsten Schritt ein Schlüssel Paar generieren und im Anschluss ein privates Zertifikat (eine PKCS12-Datei) zum Download bzw. zum Installieren in ihren Web-Browser anbieten. Diese Datei können sie dann jederzeit wieder unter dem Menüpunkt Client-Zertifikate einsehen und herunterladen.

Wenn sie die Generierung des Schlüssel Paares CAcert überlassen wollen, dann sind sie an dieser Stelle mit dem Beantragen des Zertifikates fertig.

Wenn sie die Generierung eines Schlüssel Paares nicht CAcert überlassen wollen sondern dies lieber selber in die Hand nehmen, dann setzen Sie den Haken bei Erweiterte Optionen anzeigen.

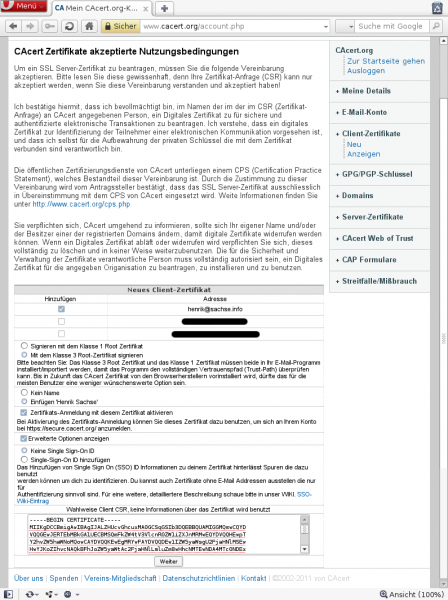

Hier müssen sie allerdings ein bisschen Vorarbeit leisten. Sie müssen zunächst auf ihrem Rechner ein Schlüssel Paar generieren. Anschliessend müssen sie eine Zertifizierungs-Anfrage (CSR) erstellen. Diese Kopieren sie dann in das Text-Eingabefeld Wahlweise Client CSR. Und so gehts:

Erstellen eines Schlüssel Paares

Um selber ein Schlüssel Paar zu erzeugen, benötigen sie das Programm OpenSSL. Laden sie es sich von der OpenSSL Webseite und installieren Sie es.

Sobald sie die Installation abgeschlossen haben, können sie sich mit dem folgenden Befehl auf der Kommandozeile ein Schlüsselpaar generieren:

openssl genrsa -aes256 -out cacert.org.privatekey.pem 4096

Damit generieren sie sich ein RSA Schlüssel Paar mit einer Länge von 4096 Bit. Gespeichert wird dies in der Datei cacert.org.privatekey.pem. Diese müssen sie unbedingt sicher aufbewahren! Beim Erstellen werden sie nach einem Passwort zum Schutz der Datei gefragt. Geben sie hier ein möglichst starkes Passwort an (möglichst lang, Klein- und Großbuchstaben, Zahlen und Sonderzeichen).

Anschließend erstellen sie die Zertifizierungs-Anfrage (CSR) mit dem folgenden Befehl:

openssl req -new -key cacert.org.privatekey.pem -out cacert.org.csr -days 7

Damit stellen sie einen Antrag für ein X.509 Zertifikat, den sie anschliessend nurnoch an CAcert übermitteln müssen. Dieser Antrag ist 7 Tage gültig. Er ist in der Datei cacert.org.csr gespeichert. Der Inhalt dieser Datei muss in das Textfeld Wahlweise Client-CSR in dem CAcert Formular kopiert werden.

Wenn sie nun das Formular abschicken, bekommen sie diesmal keine PKCS12-Datei zum Download bzw. zur Installation angeboten, sondern es wird ihnen ihr ausgestelltes Zertifikat als Text (im PEM Format) angezeigt. Diesen Text kopieren sie sich in eine Datei namens publiccert.pem.

Um den Inhalt des gerade erhaltenen (öffentlichen) Zertifikats zu überprüfen, können sie den folgenden Befehl eingeben:

openssl x509 -in publiccert.pem -noout -text

Jetzt müssen sie sich nurnoch eine eigene PKCS12-Datei erstellen. Sie fügen das gerade erhaltene Zertifikat im PEM Format sowie ihren privaten Schlüssel in der Datei zusammen. Diese Datei wird ihr privates Zertifikat sein und sie müssen es dementsprechend sicher aufbewahren! Der Befehl um die PKCS12-Datei zu erzeugen, lautet wie folgt:

openssl pkcs12 -des3 -export -in publiccert.pem -inkey cacert.org.privatekey.pem -out privatecert.p12

Die resultierende Datei privatecert.p12 können sie nun in Ihren Webbrowser, E-Mail Client oder eine andere Software die X.509 Zertifikate verwendet importieren.

Weitere Informationen zum Umgang mit dem OpenSSL Tool können beispielsweise hier gefunden werden:

Ihr Zertifikat verwenden

Eine Vielzahl von Anwendungen unterstützen inzwischen die X.509 Zertifikate. Hier sind nur ein paar wenige genannt:

E-Mail Clients

Web Browser

Aber nicht nur in E-Mail und Webbrowser Anwendungen werden Zertifikate verwendet. Beispielsweise kann auch die eigene Steuererklärung per Elster mit einem digitalen Zertifikat signiert und abgegeben werden (hier wird das Zertifikat von der Finanzverwaltung ausgestellt).

Wie sie sowohl ihr Zertifikat als auch die CRL (siehe unten) in ihren Anwendungen installieren, können sie der jeweiligen Anwendungs Dokumentation entnehmen.

Aktualisierung der Zertifikate

Nach einer vorgegebenen Zeit läuft ihr Zertifikat ab. Bei CAcert sind es entweder 6 Monate bei Benutzern mit weniger als 50 Punkten oder 2 Jahre bei Benutzern mit 50 Punkten oder mehr.

Wenn ihr Zertifikat abgelaufen ist, müssen sie es aktualisieren. Dies erfolgt über die CAcert.org Website.

Sie können entweder unter dem Menüpunkt Client-Zertifikate ein neues Zertifikat anlegen und anschliessend ihr altes Zertifikat auslaufen lassen, oder sie lassen sich ihr aktuelles Zertifikat anzeigen und klicken auf erneuern.

Der Rest der Prozedur ist bereits in dem Kapitel Ein Zertifikat beantragen beschrieben.

Zertifikate zurückziehen

Möchten sie Ihr Zertifikat nicht mehr verwenden, sollten sie es zurückziehen. Ein Grund dafür könnte sein, dass ihr privates Zertifikat in die falschen Hände geraten ist.

Hierzu lassen sie sich ihre Zertifikate unter dem Menüpunkt Client-Zertifikate anzeigen, markieren das zurückzuziehende Zertifikat und klicken auf Widerrufen. Anschliessend ist ihr Zertifikat in einer sogenannten Zertifikatsperrliste (CRL) hinterlegt. Sie können dies Zertifikat dann nicht mehr bei CAcert herunterladen.

Sie sollten die CAcert CRL in ihren Anwendungen bekannt machen, damit ungültige Zertifikate automatisch aus ihrer Anwendung entfernt werden. Die aktuelle Sperrliste von CAcert finden sie unter http://crl.cacert.org/revoke.crl.

Autor: Henrik Sachse

Email: <henrik.sachse AT SPAMFREE posteo DOT de>